Panduan Privasi Online Jurnalis 2026 – Lindungi Nara Sumber

1. Pengantar

Banyak jurnalis kawakan, tetapi bukan mereka saja, sudah pasti memperhatikan bahwa kita semua dibombardir dengan tiba-tiba dari segala penjuru dengan terungkapnya Watergate. Buku-buku seperti George Orwell's 1984 terpajang di toko-toko buku dan ancaman terhadap kebebasan berbicara dan kebebasan pers perlahan-lahan menyebar layaknya awan gelap menggantung di atas belahan dunia Barat, membangkitkan kekhawatiran lama.

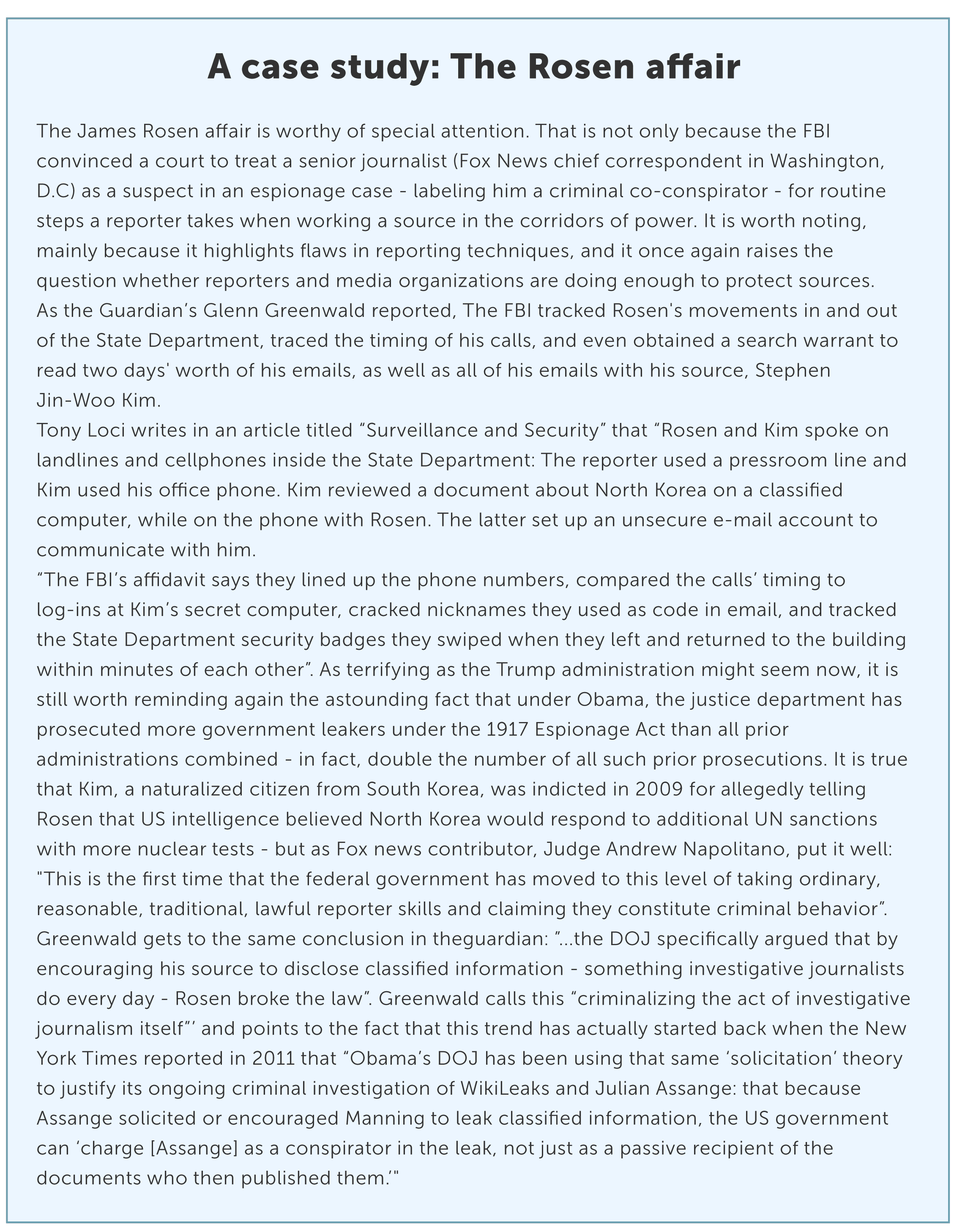

Ketika seorang warga Amerika yang memangku jabatan presiden menyalahkan presiden sebelumnya atas tuduhan memata-matai; ketika dia mencegah akses outlet media AS bagian tengah – hingga sejauh ini selalu dipersilakan, dan diterima sebagai hal yang benar – di hadapan konferensi pers yang dia adakan; dan ketika dia terus-menerus menyerang dan menuduh media sebagai musuh nomor satu negara, tidaklah mengejutkan apabila kenangan akan Presiden Nixon muncul ke permukaan ditambah lagi dengan setiap ocehan mengasihani diri sendiri menyangkut SNL, dan bahkan Senator Partai Republik seperti John McCain mengutarakan kekhawatirannya atas masa depan demokrasi.

Dan McCain bukan sendirian saja. Banyak jurnalis yang baru-baru ini saya ajak berbincang-bincang, mengutarakan keprihatinan mereka pada segala aral yang membentang di hadapan kebebasan pers. Pada waktu yang sama ketika ada kemungkinan untuk menyampaikan pernyataan berikut ini - “Donald Trump mengontrol NSA” – dan tidak dikatakan seorang pembohong, semuanya mungkin-mungkin saja. Keadaan di atas ditambah lagi dengan kenyataan bahwa berita terbaru tentang CIA yang memberitahukan kita kalau hampir semua sistem enkripsi/penyandian patut dicurigai, bagaimana bila seseorang dengan tekun berusaha memecahkannya – dan Anda akan dalam perjalanan memimpikan dunia Distopia total, tempat Anda bahkan tidak lagi bisa berbaring nyaman di sofa, di depan smart TV Anda sendiri.

Meskipun demikian kabar bagusnya adalah adanya cara untuk mempersulit bagi siapa saja untuk mencoba membobol dan mencegat email Anda, dan pesan teks yang Anda kirimkan atau pun panggilan telepon Anda. Anda dapat melakukan langkah-langkah untuk membuat sangat sulit bagi mereka yang ingin membongkar sumber-sumber dan informasi yang akan diungkapkan pada Anda. Tentu saja, taraf upaya persiapan yang Anda ambil untuk memproyeksi privasi Anda, anonimitas narasumber dan keamanan data Anda, akan sepadan dengan kemungkinan ancaman yang sesungguhnya, entah itu meretas atau memata-matai.

“Janji-janji klise – Saya tidak akan mengungkapkan identitas narasumber saya atau pun menyerahkan catatan-catatan saya – merupakan janji-janji kosong jika Anda tidak mengambil langkah untuk memproteksi secara digital informasi Anda”, kata Barton Gellman dari Washington Post, yang narasumbernya, mantan kontraktor NSA Edward Snowden, membantu mengungkapkan skop operasional NSA dan GCHQ Britania Raya, kepada pewawancara Tony Loci. Loci sendiri yang membongkar sistem yudisial Amerika untuk AP, Washington Post dan USA Today, dan Loci dituntut telah menghina pengadilan (contempt of court) karena menolak menyebutkan sumber-sumbernya, barangkali akan menyokong hal itu.

Jadi, apa yang perlu dilakukan guna menjamin keamanan dan kebaikan narasumber dan data jurnalis? Kiat-kiat ini secara garis besarnya dapat dijabarkan ke dalam kategori-kategori berikut:

- Mengisolasi perangkat Anda dan/atau lingkungannya – Sebagai contoh, isolasi fisik pada komputer untuk tujuan pemeriksaan berkas-berkas, atau dengan penggunaan perangkat seluler prabayar.

- Pengamanan aplikasi dan fungsi pada perangkat – Hal ini diketahui sebagai penekan “serangan dangkal”, yaitu dengan membatasi hingga minimal aplikasi terpasang, hanya memasang aplikasi dari sumber terpercaya, memilih aplikasi yang meminta hak minimal, menjaga sistem sepenuhnya bebas eror dan mutakhir, dan memiliki sebanyak mungkin kontrol sekuriti (berdasarkan petunjuk resmi pengoperasian terbaru) pada perangkat.

- Bertindak dengan hati-hati baik di dunia nyata dan di dunia digital – Ini lebih banyak berhubungan dengan akal sehat dan hanya sedikit sangkutannya dengan perangkat lunak: Contohnya, jangan pernah menuliskan nama dari narasumber, sudah pasti tidak juga di aplikasi apa pun atau dokumen mana pun yang tersimpan pada komputer Anda – dan hampir pasti tidak pada apa saja yang disimpan di cloud.

2. Berkomunikasi dengan sumber Anda dan melindungi data sensitif

Mari kita mulai dengan membuat daftar apa yang dapat Anda kerjakan menyangkut berkomunikasi dengan narasumber Anda, dan setelah itu menyimpan informasi sensitif yang Anda dapatkan:

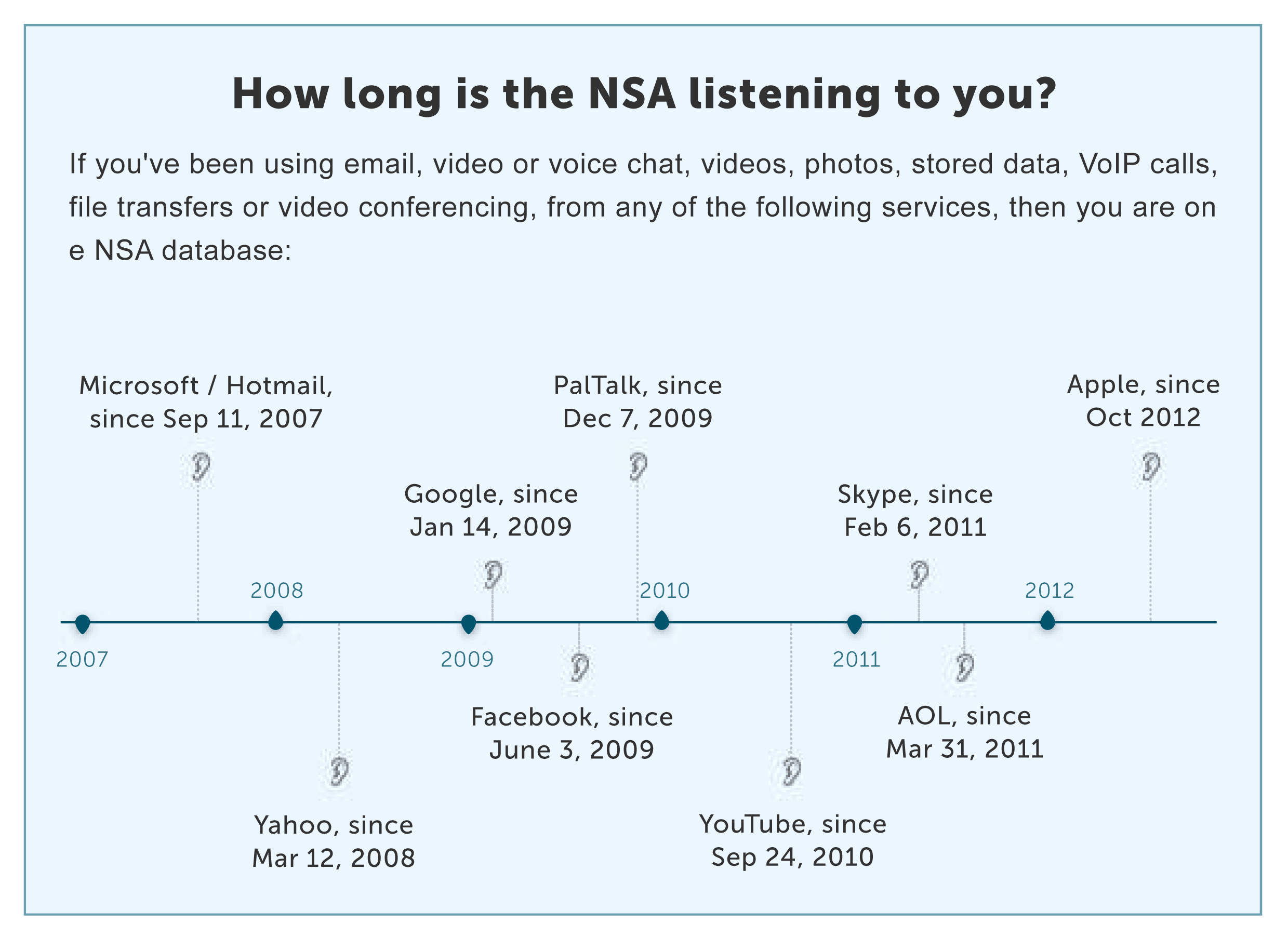

- Selalu mengenkripsi segala sesuatunya: Para pakar sekuriti menggunakan matematika sederhana untuk menyukseskan tujuan mereka: karena Anda menambah biaya untuk membuka enkripsi/dekripsi berkas-berkas Anda (misalnya, untuk petugas intelijen seperti NSA), secara otomatis Anda menaikkan taraf upaya yang dikeluarkan untuk mengikuti Anda. Bila Anda bukanlah Chelsea Manning, Julian Assange, atau Edward Snowden dan kalau Anda tidak aktif terlibat dalam pengawasan di sekitar apartemen Tower milik Trump, mereka mungkin meninggalkan usaha mereka meskipun seandainya komunikasi terenkripsi milik Anda ada tersimpan. Dan sekiranya seseorang memutuskan untuk melacak Anda sekalipun Anda sudah berusaha, akan menambah pusing kepala jika Anda memakai enkripsi yang kiat seperti AES (Advanced Encryption Standard) dan peralatan seperti PGP atau openVPN, merupakan metode enkripsi terkuat yang dikenal secara luas (pemerintah AS sendiri menggunakan VPN). Tetapi bila Anda menginginkan keamanan yang tahan peluru, Anda akan memerlukan lebih dari sekadar metode enkripsi AES. Catatan: jika Anda ingin menemukan tahun berapa informasi Anda jatuh ke tangan NSA, lihat saja di sini.

- Lakukan enkripsi seluruh disk: Ini dilakukan berjaga-jaga sekiranya seseorang mengobrak-abrik komputer atau ponsel Anda. Enkripsi seluruh disk dapat dikerjakan menggunakan FileVault, VeraCrypt atau BitLocker. Membiarkan komputer Anda dalam kondisi “Sleep” (bukannya Shutdown atau Hibernate) mungkin memberi peluang penyerang untuk lolos dari pertahanan ini. Di sini, Mika Lee memberikan panduan lengkap untuk mengenkripsi laptop Anda.

- Awas nama besar: Anggap saja kalau sistem enkripsi perusahaan dan bahkan kemungkinan sistem operasi dari nama-nama tersohor (perangkat lunak berlisensi) memiliki pintu belakang yang dapat diakses oleh agen rahasia negara asal mereka (paling tidak di AS dan UK). Bruce Schneier, seorang Pakar Sekuriti, menjelaskannya di sini.

- Hindari bercakap-cakap dengan narasumber di telepon: Semua perusahaan ponsel menyimpan data yang berkaitan dengan nomor-nomor pemanggil dan penerima, maupun lokasi dari perangkat pada waktu panggilan dilakukan. Di AS dan beberapa negara lainnya, mereka diwajibkan oleh hukum untuk mengungkapkan informasi tentang daftar panggilan milik mereka. Apa yang bisa dilakukan? Anda sebaiknya menggunakan layanan panggilan aman, salah satunya seperti aplikasi milik Signal – yang telah berulang kali diuji keamanannya. Meskipun mungkin ini berarti kalau narasumber dan editor keduanya juga perlu pengunduh aplikasi ini, prosesnya hanya memakan waktu beberapa menit saja. Di sini sebuah panduan tentang bagaimana menggunakannya. Sekadar untuk mulai memahaminya, cek dulu seberapa banyak rekan-rekan non-jurnalis Anda yang sudah ikut bercengkerama di sana. Bagaimanapun cara yang Anda pilih untuk berkomunikasi dengan narasumber Anda, jangan membawa ponsel Anda ke pertemuan yang riskan. Beli sebuah perangkat sekali pakai dan sebelumnya cari cara untuk menyampaikan nomornya kepada narasumber. Narasumber juga perlu memiliki perangkat aman satu kali pakai. Pihak yang berwenang bisa melacak pergerakan Anda melalui sinyal jaringan seluler dan dianjurkan agar Anda mempersulit mereka untuk secara retroaktif menemukan lokasi Anda di kafe yang sama persis tempat narasumber pernah berada. Bila Anda gagal mengikuti aturan ini, yang akan perlu dilakukan petugas hanyalah meminta (dengan sopan atau menurut hukum) video yang direkan oleh kamera keamanan kafe pada saat pertemuan Anda.

- Pilih layanan perpesanan yang aman: panggilan telepon Anda (lewat ponsel dan telepon rumah) dapat dimonitor oleh petugas penegak hukum dan setiap SMS layaknya kartu pos saja – semua teks terlihat jelas bagi mereka yang mungkin mencegatnya. Oleh karena itu, gunakan Messenger/layanan perpesanan yang memungkinkan untuk mengakhiri panggilan dengan aman: Signal yang telah disinggung di atas, dan Telegram dipertimbangkan sebagai yang paling aman (sekalipun Telegram serta aplikasi web WhatsApp pernah bermasalah dan kemudian dibenahi). Menurut beberapa pakar, Anda juga boleh mempertimbangkan untuk memakai SMSSecure, Threema dan bahkan Whatsapp. Sebenarnya Signal Protocol sudah diterapkan ke dalam WhatsApp, Facebook Messenger, dan Google Allo, sehingga percakapan terenkripsi ketika menggunakannya. Namun, tidak seperti Signal dan WhatsApp, Google Allo dan Facebook Messenger secara baku tidak mengenkripsi percakapan, juga tidak memberitahukan pengguna kalau percakapan mereka tidak dienkripsi – tetapi tetap menyajikan enkripsi ujung ke ujung sebagai mode opsional. Anda juga sebaiknya selalu mengingat bahwa perpesanan Facebook dan WhatsApp keduanya dimiliki oleh Facebook. Adium dan Pidgin merupakan klien perpesanan instan paling populer untuk Mac dan Windows yang mendukung protokol enkripsi OTR (Off the Record) dan Tor – peramban web dengan enkripsi terbaik, yang nanti akan kita bahas secara mendetail (Lihat bagaimana mengaktifkan Tor pada Adium di sini dan pada Pidgin di sini). Pada dasarnya, Anda juga dapat menggunakan langsung Tor Messenger yang barangkali paling aman dibandingkan dengan semua yang lainnya. Dua catatan terakhir tentang pesan teks: Seorang pakar keamanan cyber yang saya ajak mendiskusikan masalah ini, menyatakan Anda sebaiknya memiliki juga hipotesis kalau pesan teks dienkripsi tetapi pada kenyataannya kedua individual ini ketika berbicara, saat sekarang ini, mungkin bukan tidak diperhatikan. Catatan kedua adalah Anda seharusnya juga selalu mengingat untuk menghapus pesan-pesan dalam ponsel Anda (meskipun hal ini barangkali tidak cukup untuk menahan pemeriksaan forensik), berjaga-jaga sekiranya perangkat Anda jatuh ke tangan yang salah, agar just in case your device falls in the wrong hands, to menghindari pengungakapan-nya.

- Jangan gunakan bagan organisasi: Slack, Campfire, Skype dan Google Hangouts sebaiknya jangan dipakai untuk percakapan pribadi. Mereka semua mudah untuk dijebol, dan akan ditunjukkan pada permintaan keterangan demi kepentingan pengadilan, untuk menyelesaikan masalah hukum di tempat kerja. Karena itu, menghindarinya adalah yang terbaik, bukan cuma ketika menyangkut percakapan dengan narasumber, tetapi juga percakapan antar kolega, editor dll., saat Anda perlu untuk menyampaikan informasi yang Anda terima dari narasumber Anda yang identitasnya harus selalu dirahasiakan. Banyak layanan VoIP populer seperti Jitsi memiliki fasilitas obrolan bawaan, dan beberapa darinya sengaja dirancang untuk menawarkan sebagian besar fasilitas Skype, sehingga menjadikan layanan-layanan itu jadi pengganti yang hebat.

- Dalam kondisi luar biasa, pertimbangkan untuk memakai Blackphone: Ponsel ini berupaya keras menyediakan proteksi sempurna bagi penjelajahan web, panggilan telepon, pesan teks dan email, juga kemungkinannya merupakan pengganti terbaik untuk ponsel reguler bila Anda akan menumbangkan pemerintah Anda atau sedang bersiap-siap untuk memublikasikan berkas-berkas rahasia militer. Sebuah rompi anti peluru juga mungkin bisa bermanfaat. Jalan lainnya, cobalah untuk hidup tanpa telepon seluler. Atau memilih kantong ponsel pemblokir sinyal RFID. Masih ada celah lain yang bahkan Blackphone sekalipun bisa dilacak menggunakan nomor IMEI-nya (ID telepon mobile).

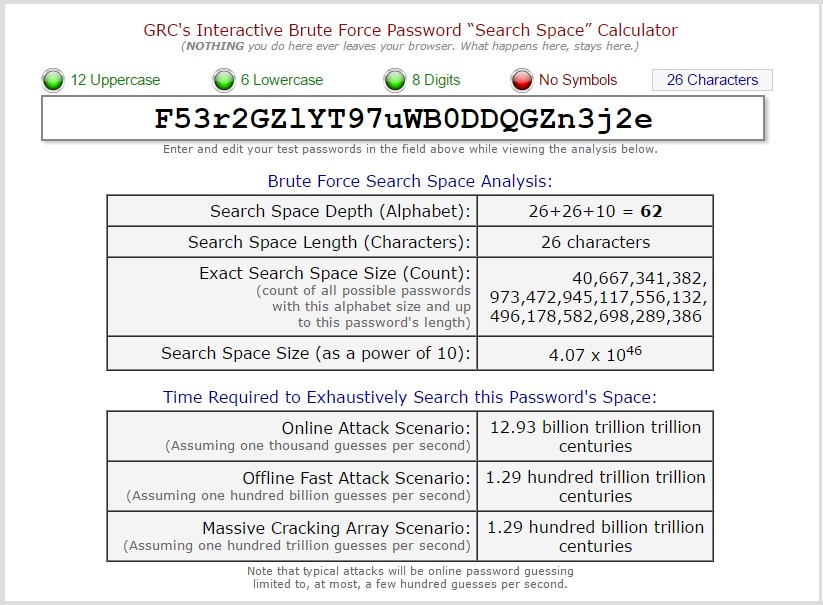

- Proteksi Data di komputer Anda: Sangatlah mudah untuk membobol kata sandi biasa, tetapi perlu bertahun-tahun untuk membobol passphrase – misalnya, kombinasi acak kata-kata. Kami menyarankan untuk mencoba alat manajemen kata sandi aman seperti: LastPass dan 1Password dan KeePassX. Anda hanya perlu mengingat satu kata sandi, versus terlalu banyak Kata Sandi. Dan meski demikian, ketika menangani layanan penting umpamanya email Anda, jangan mengantungkan diri pada manajer kata sandi: Pastikan saja Anda mengingat kata sandinya. Dalam sebuah wawancaran dengan Alastair Reid dalam journalism.co.uk, Arjen Kamphuis, seorang pakar keamanan informasi, merekomendasikan agar untuk cakram keras terenkripsi, email terkunci, dan untuk membuka kunci email, kita sebaiknya memilih kata sandi yang lebih dari 20 huruf. Sudah tentu, makin panjang kata sandi, makin sulit untuk dipecahkan – namun makin sukar untuk mengingatnya juga. Itulah mengapa dia menyarankan pemakaian passphrase. "Boleh apa saja, seperti sebaris puisi favorit Anda," kata Kamphuis, "mungkin sebuah baris dari sesuatu yang Anda tulis ketika Anda masih sembilan tahun yang tidak akan diketahui siapa pun”. Reid melaporkan gagasan ini menimbulkan kalkulasi, menggunakan Kalkulator kekuatan sandi dari Gibson Research Corporation: Sebuah sandi seperti "F53r2GZlYT97uWB0DDQGZn3j2e", dari pembangkit sandi acak, tampaknya sangat kuat, dan memang demikian adanya, diperlukan 1,29 ratus milyar triliun abad untuk menyelesaikan semua kombinasi sekalipun perangkat lunak membuat seratus triliun terkaan per detik.

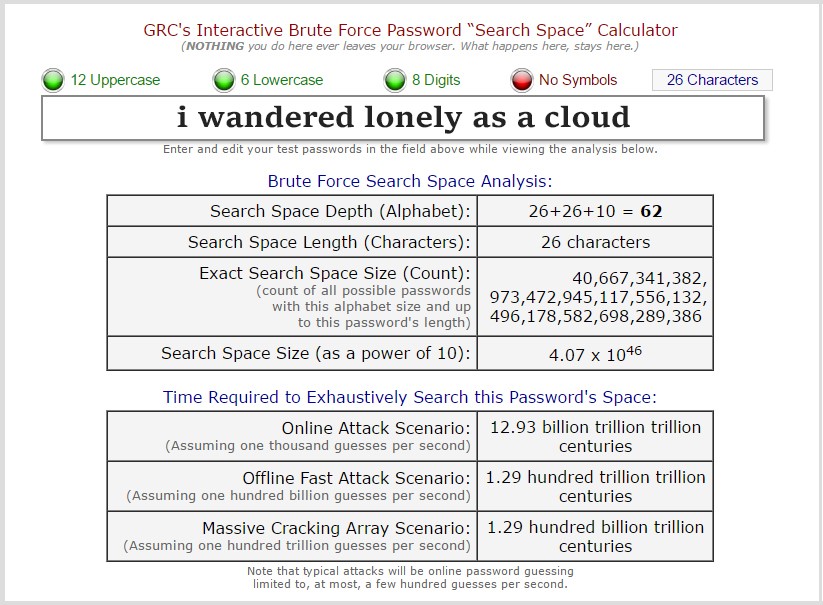

Cuplikan layar dari GRC.com, menunjukkan perbedaan dalam kekuatan antara kata sandi dan passphrase

Ungkapan: "Aku mengembara dalam sepi seperti awan ", dia sebutkan, jauh lebih mudah diingat dan juga lebih aman, perlu 1,24 ratus triliun abad bagi perangkat lunak yang sama untuk memecahkan semua kemungkinannya. Nah, passphrase boleh jadi dipakai.

- Autentisitas dua faktor merupakan gagasan yang juga sangat bagus: Dalam autentisitas reguler dua tingkat Anda masuk menggunakan sandi Anda dan menerima kode kedua, biasanya lewat pesan teks ke ponsel. Anda dapat memakai Yubikey, maupun token perangkat keras untuk mengamankan berkas-berkas sensitif Anda lebih lanjut pada komputer Anda. Untuk informasi lebih lengkap, baca 7 kaidah kencana untuk pelindung kata sandi.

- Tugaskan sebuah komputer untuk memeriksa berkas-berkas/lampiran yang mencurigakan: Cara paling mudah untuk menyebarluaskan program jahat dan program mata-mata adalah melalui instalasi via USB atau melalui lampiran dan tautan dalam email. Oleh karena itu disarankan Anda memakai sebuah komputer bersela-udara untuk menguji ancaman yang dalam karantina ini. Dengan komputer ini, Anda bisa dengan bebas menggunakan USB dan mengunduh berkas-berkas dari internet, tetapi jangan mentransfer berkas-berkas itu ke komputer reguler Anda atau memakai ulang USB itu.

- Bagaimana membeli komputer aman Anda sendiri: Pakar keamanan Arjen Kamphuis menganjurkan untuk membeli IBM ThinkPad X60 atau X61 pra-2009. Inilah satu-satunya laptop yang lumayan modern dengan sistem perangkat lunak modern yang bisa dipakai menggantikan perangkat lunak level rendah. Hal lain yang perlu dipertimbangkan adalah Anda sebaiknya jangan membeli komputer Anda secara online, sebab mungkin saja komputer tersebut sudah dicegat selama pengirimannya.

- Kamphuis menyarankan membelinya secara kontan dari toko barang bekas: Dia juga menekankan bahwa sebaiknya Anda memutuskan semua koneksi: Melepaskan semua Ethernet, modem, Wi-Fi atau kemampuan Bluetooth. Secara pribadi, saya mengenal pakar keamanan yang tidak akan mempercayai komputer semacam itu.

ThinkPad X60. Jangan membeli secara online

ThinkPad X60. Jangan membeli secara online - Mendidik Narasumber Anda: Ada kemungkinannya kalau pada saat informasi berharga dan orisinal sampai pada Anda, sudah sangat terlambat. Narasumber Anda bisa jadi melakukan beberapa kesalahan, meninggalkan jejak bukti. Tetapi selain dari perlunya untuk mengamankan informasi setelah berada di tangan Anda, sebaiknya Anda berusaha keras mendidik narasumber Anda tentang bagaimana menyembunyikan informasi: menyimpannya dan berkomunikasi dengan aman melalui perangkat yang terjamin. Sebagian besar orang sama sekali tidak tahu cara menangani informasi sensitif, dan pengetahuan umum apa yang akan mereka hadapi pada waktu mereka berhubungan dengan Anda.

- Pakai sistem aman yang sudah dipilih untuk menerima dokumen: Gantikan Dropbox atau Google Drive dan pakai sesuatu yang kurang populer tetapi lebih aman. Contohnya, SecureDrop merupakan sistem yang dirancang memungkinkan Anda menerima berkas-berkas dari sumber anonim dan untuk keamanan memindai dan memeriksanya. Edward Snowden menggambarkan Dropbox sebagai "musuh privasi" dan alih-alih menyarankan Spideroak. OnionShare adalah satu dari layanan gratis yang memudahkan transfer berkas-berkas secara mudah dan anonim.

- Jangan menyimpan catatan : tidak di laptop, tidak di kalender atau daftar kontak pada ponsel atau komputer Anda atau di cloud – jangan menyimpan catatan nama, nomor telepon, email atau nama pengguna narasumber Anda pada messenger (aplikasi perpesanan). Pokoknya jangan.

- Pelacakan visual: Di perjalanan menuju pertemuan rahasia, hindari menggunakan alat transportasi umum dan arahkan narasumber Anda melakukan hal yang sama. Anda juga sebaiknya menghindari tempat pertemuan seperti di pusat perbelanjaan modern yang kamera videonya tersebar hampir di semua tempat.

- Hindari media sosial: Sebagian orang lebih suka memilih anonimitas yang radikal. Apabila karena suatu alasan, Anda perlu lenyap dari muka bumi ini tanpa perlu meninggalkan di belakang Anda jejak-jejak profil yang benar-benar semarak di semua media sosial, hapus total akun Anda. Hal ini berbeda dengan ‘menonaktifkannya’, suatu kondisi di mana semua info Anda tersimpan dan masih dapat di aktifkan ulang.

- Cari teman di antara para peretas: Ini akan membantu Anda menghindari kesalahan besar, menghemat waktu dan mengurangi sakit kepala dan menjaga Anda selalu mutakhir dengan perlombaan kemajuan teknologi.

- Metode pembayaran: Bayar segala sesuatu dengan uang kontan, pertimbangkan untuk memakai Bitcoin – belilah secara anonim (gunakan panduan Business Insider untuk tujuan tersebut) – dan, apabila Anda mengenal seseorang yang bersedia menerimanya sebagai pembeli dalam transaksi, pakai Darkcoin. Kartu kredit prabayar dari sebuah toko online bisa jadi pilihan lain.

- Corat-coret dengan bijaksana: Bila Anda mencatat informasi pada sepotong kertas yang dulunya disebut sebuah catatan dalam dunia Prakambrium, musnahkan saja. Dan jangan lupakan bahkan kertas yang kusut sekalipun di dasar kantong Anda. Ya itu, yang berdampingan dengan permen karet.

3. Bagaimana menjadi anonim saat online

Selain dari mengamankan komunikasi dengan narasumber Anda, dan memproteksi kemungkinan pembobolan data sensitif yang Anda miliki dan simpan, Anda juga sebaiknya menghindari sampai terlacak ketika sedang menjelajah. Kebiasaan online bisa terungkap atau memberikan petunjuk tentang cerita yang tengah Anda kerjakan, atau lebih parah lagi, meninggalkan petunjuk atau mengungkapkan identitas dari narasumber Anda. Berikut ini adalah beberapa aturan kencana untuk berselancar di net dengan aman dan kemudian, pada babak berikutnya, untuk mengamankan akun email Anda:

- Mode jelajah pribadi: Ada dua cara utama untuk menjaga anonimitas saat berselancar di web. Pertama, yang paling mendasar dan populer, namun cara yang kurang maksimal adalah dengan menelusuri informasi dalam mode pribadi/privat, sebuah opsi yang disediakan oleh sebagian besar peramban. Riwayat jelajah Anda tidak akan disimpan, teknologi pelacakan tingkat dasar, biasa digunakan pemasang iklan, seperti kuki HTTP, akan dicegah untuk membuat profil lengkap Anda. Namun sudah lebih dari bagus untuk memiliki privasi: Pada dasarnya cara ini menyembunyikan riwayat penjelajahan Anda dari anggota keluarga yang bisa mengakses komputer Anda. Alamat IP Anda tetap bisa dimonitor dan informasi mengenai semua situs yang telah Anda kunjungi masih terekspos kepada ISP Anda.

- Gunakan peramban alternatif: peramban-peramban seperti Dooble, Comodo Dragon atau SRWare Iron, yang berfokus pada privasi pengguna, masih terbatas kemampuannya. Anda dapat mencapai taraf privasi yang setara dengan yang ditawarkan oleh peramban tersebut cukup dengan menghapus kuki – kepingan-kepingan kode yang sudah diunduh ke sistem Anda oleh situs web yang Anda kunjungi, yang memantau aktivitas Anda dan bahkan terkadang menjejaki muatan apa yang Anda pilih. Jalan lain agar Anda tetap anonim adalah dengan menetralkan pengaturan lokasi pada peramban Anda, dan memasang berbagai fasilitas dengan tujuan mencapai anonimitas. Guna memeriksa apakah Anda menonaktifkan semua kuki secara efektif, Anda bisa memakai aplikasi CCleaner yang juga menangani kuki Flash, tetapi tidak satu pun dari peramban ini terenkripsi secara penuh. Satu-satunya peramban standar yang menjamin privasi total adalah Peramban Tor. Tor itu tampilannya buruk dan lambat, tetapi peramban ini akan melindungi Anda dan narasumber Anda. Bagian berikutnya akan memberikan laporan lebih mendetail tentang ini.

- TOR: Peramban yang “terkenal” ini, dikembangkan oleh Angkatan Laut AS, memungkinkan Anda untuk beroperasi dalam jaringan tersembunyi, mengelola komunikasi privat dan mempersiapkan situs web secara anonim. Peramban Tor yang dapat diunduh pada Torproject.org, membuat sangat sulit untuk memantau aktivitas Anda di internet, atau membiarkan pemerintah atau ISP Anda menunjukkan dengan tepat lokasi Anda. Satu-satunya kekurangannya adalah kadang-kadang peramban ini lambat, sedikit tidak praktis – tetapi hal itu karena Tor mengarahkan Anda melalui tiga relai acak terenkripsi di seluruh dunia, sebelum mendarat pada situs tujuan Anda. Anda sebaiknya juga mengingat-ingat kembali bahwa tetangga Anda mungkin bersifat curang.

Opsi lain berkenaan dengan Tor adalah dengan mengunduh Whonix, sebuah sistem operasi terjamin yang berfokus pada privasi. Berfungsi sebagai gerbang akses ke Tor, dan hanya mengizinkan koneksi dengan situs dan pengguna Tor. Tetapi OS Tor paling populer adalah Tails (The Amnesiac Incognito Live System). Tails dapat di-booting melalui kartu Flash USB atau DVD, dan akan menganonimkan semua informasi. Edward Snowden diketahui sebagai penggemar perangkat lunak ini. Qubes merupakan OS lain yang mendukung Whonix dan direkomendasikan oleh Snowden. - Mesin pencari alternatif: Google, mesin pencari paling populer menyimpan riwayat pencarian Anda dalam rangka mengoptimalkan hasil pencariannya. Untuk menyetop personalitas ini Anda sebaiknya mengeklik pada: Alat Telusur > Semua Hasil > Apa adanya. Atau masuk ke dalam akun Google Anda di www.google.co.id/history, temukan daftar pencarian Anda sebelumnya dan pilih materi-materi yang ingin Anda hapus dengan klik pada tombol ‘Hapus’.

DuckDuckGo. Mesin pencari yang tidak menyimpan informasi AndaTetapi untuk berkelit dari pemantauan secara total, Anda lebih baik menggunakan mesin pencari seperti DuckDuckGo. Bila Anda merasa kesulitan untuk melupakan Google, unduh Searchlinkfix supaya minimal bisa menjauhkan Pelacak URL.

- Penanganan langsung memori komputer "jangka pendek": Jalan lain untuk opsi menetralkan pemantauan penjelajahan Anda adalah dengan menghapuskan tembolok DNS (sistem nama ranah-domain name system). Penghapusan diselesaikan menggunakan perintah sederhana di sistem operasi. Booting ulang router – yang kadang-kadang memiliki tembolok DNS – atau booting ulang komputer juga dapat me-reset tembolok DNS masing-masing perangkat, itu kalau router memilikinya.

- Cobalah untuk menghindari Penyimpanan Web HTML : Penyimpanan Web dikonstruksi dengan HTML5, dan tidak seperti kuki, informasi tersimpan tidak mungkin untuk memantaunya atau menghapus secara selektif. Penyimpanan web secara baku sudah aktif, jadi bila Anda menggunakan Internet Explorer atau Firefox, matikan saja. Anda juga dapat menggunakan pengaya untuk Chrome guna menghapuskan secara otomatis informasi yang tersimpan.

- Gunakan VPN: Seperti yang sudah saya singgung sebelumnya, ISP Anda dapat memantau situs-situs yang Anda jelajahi, dan siapa saja yang ingin menguping Anda diam-diam, bisa juga mencegat komunikasi Anda. Untuk memproteksi semua komunikasi masuk dan keluar, sangat penting untuk memanfaatkan VPN (Untuk penjelasan lengkap, klik di sini). VPN mengenkripsi semua komunikasi Anda, sehingga bahkan ISP atau pun agen rahasia, atau cuma sekadar peretas yang berkeliaran di sekitar warung kopi ber-Wi-Fi, tidak akan bisa mengetahui kepada siapa Anda mengirimkan email, layanan mana yang Anda pakai, dll. Pemanfaatan VPN sangat umum di antara mereka yang, contohnya, ingin melihat katalog lengkap film-film Netflix dari luar Amerika Serikat, namun tidak semua VPN sesuai bagi jurnalis. VPN untuk jurnalis tidak harus yang tercepat atau memiliki dukungan terbaik, tetapi haruslah yang bisa dipercaya untuk tidak menyimpan log – itu saja, tidak dapat menentukan siapa adanya Anda, situs apa yang Anda kunjungi dan seterusnya. Sebuah VPN yang aman haruslah disediakan oleh perusahaan yang tidak berlokasi di salah satu dari negara “14 Mata", negara yang mengizinkan jaringan intelijennya mengumpulkan dan membagikan informasi dengan negara lain; yang pertama-tama dan terpenting, di AS. Jadi, lokasi perusahaan VPN dalam wilayah bekas negara Uni Soviet memiliki keunggulan. Pengadilan mereka tidak begitu mudah mengeluarkan perintah untuk mengambil informasi yang dikumpulkan oleh perusahaan lokal. Di sini Anda akan menemukan daftar dari 5 layanan VPN yang paling menonjol berkenaan dengan privasi dan semuanya berlokasi di luar negara-negara "14 Mata". Menyangkut hal itu, bahkan jika pemerintah mengadakan perburuan Lalu lintas data yang dinaungi oleh sebuah VPN, Anda masih bisa menggunakan VPN siluman seperti TorGuard, untuk menghadapi kendala itu, apakah itu Anda menghadapi sensor aktif pemerintah atau cuma sekadar memata-matai. Tor dan VPN memberi Anda proteksi sempurna ketika seseorang mencoba mengambil riwayat penelusuran Anda dalam rangka untuk mendata Anda.

- Perbaiki kebocoran DNS: Menggunakan VPN tidak sepenuhnya melindungi Anda, sebab Lalu lintas DNS mungkin meninggalkan petunjuk tentang identitas Anda. DNSLeakTest.com akan memungkinkan Anda untuk mendeteksi kebocoran itu. Bila dalam pengujian menunjukkan bahwa DNS adalah dari VPN Anda, Anda boleh tenang-tenang saja, tetapi bila hasil pengujian menunjukkan bahwa DNS itu berasal dari ISP Anda, maka Anda tidak anonim. Dalam kasus ini, lihat apa yang dapat Anda lakukan di sini.

- Mesin Virtual: Muslihat kecil yang jitu ini adalah sesungguhnya komputer kedua (virtual) yang beroperasi sebagai sebuah aplikasi dalam sistem operasi Anda. Anda dapat mengunduh berkas-berkas atau membuka tautan dengan cara yang sama dengan mengisolasi komputer seperti saya sarankan sebelumnya, dengan demikian komputer Anda makin sedikit terekspos terhadap program berbahaya atau program mata-mata dan sejenisnya. Perangkat lunak virtualisasi, seperti VirtualBox sebaiknya dibuka menggunakan sistem operasi aman. Pengunduhan berkas diselesaikan dengan koneksi internet mesin virtual dimatikan; setelah menggunakan berkasnya, Anda perlu untuk menghapusnya nanti – dan tergantung dari lawan Anda, mungkin menghapus sekalian dengan mesinnya.

Server proxy HMA. Aku akan sembunyikan kamu, jika kau sembunyikan aku

- Server proxy: Seperti halnya kasus mesin virtual, aktivitas di sini juga beralih ke “area” lain dan memungkinkan Anda tetap aman dari mata-mata dan serangan-serangan lainnya. Sebetulnya, server proxy menggantikan alamat IP Anda dengan milik mereka, yang dapat menyesatkan orang untuk berpikir Anda berada di negara lain, umpamanya. HideMyAss.com/proxy, Psiphon (sumber terbuka) dan JonDonym semuanya menyediakan layanan serupa. Sebagian pakar menyatakan bahwa server proxy seharusnya dipakai bersama-sama dengan VPN dan/atau Tor untuk taraf keamanan yang lebih tinggi. Akan tetapi, beberapa pakar yang sudah saya ajak berbincang-bincang menegaskan kalau Anda mau repot-repot menggunakan Tor, bagaimanapun Anda sudah seaman yang bisa didapatkan.

- Tiga lagi tipe ekstensi yang bisa meningkatkan taraf keamanan Anda: Guna memeriksa kalau protokol internet yang Anda operasikan merupakan https aman, Anda dapat memasang sebuah ekstensi bernama HTTPS Everywhere, dibuat oleh Electronic Frontier Foundation's (EFF), salah satu organisasi yang mendanai proyek Tor. Ekstensi ini direkomendasikan oleh banyak pakar cyber; akan memastikan bila situs web yang Anda kunjungi menggunakan protokol aman, yang pastinya bukan polis asuransi menghadapi apa saja, tetapi masih lebih baik daripada protokol tanpa enkripsi. Tipe kedua ekstensi mengontrol data yang disampaikan javaScript ke situs web (agar supaya meningkatkan pengalaman penjelajahan Anda). Dua pilihan populernya di sini adalah ScriptSafe dan NoScript. Ekstensi lainya adalah peramban Ghostery. Ekstensi ini akan mengungkapkan siapa yang tengah mengikuti Anda di antara 2.000 perusahaan, dan akan memungkinkan Anda untuk memblokir yang tidak diinginkan. Sungguh bagus, tetapi Anda mungkin tidak akan memblokir NSA dengan cara ini. Privacy badger, sebuah proyek dari EFF, juga bekerja dengan cara yang sama.

4. Mengamankan email Anda

Bagaimana sebaiknya Anda memproteksi email Anda? Masalah menjaga kerahasiaan email bahkan lebih sukar lagi: Google dan Microsoft sudah pasti akan menyerahkan begitu saja email Anda kepada petugas pemerintah jika dan ketika diminta melakukan itu. Apa yang seharusnya Anda lakukan?

- Ekstensi pengaman: Opsi paling mudah, kita asumsikan Anda menggunakan layanan surat biasa seperti Yahoo dan Google, adalah dengan memasang pengaya peramban Mailvelope, dan memastikan kalau orang yang akan menerimanya melakukan itu juga. Ekstensi ini hanya mengenkripsi (dan mendekripsi) email Anda. Sebuah ekstensi serupa namun terbatas untuk Gmail dikenal sebagai SecureGmail akan mengerjakan tugas yang sama. Email yang melewati ekstensi ini akan dienkripsi, dan tidak dapat didekripsi oleh Google. Kemungkinan yang lain yaitu “Encrypted Communication”, yang merupakan ekstensi Firefox yang gampang digunakan. Untuk itu Anda memerlukan kata sandi yang aksesnya dimiliki penerima – tetapi ingatlah jangan pernah mengirimkan kata sandi melalui email.

- Penyedia email aman: Hushmail merupakan sebuah contoh layanan email yang menyediakan keamanan lebih baik dibandingkan dengan jaringan lebih umum yang Anda pakai, tetapi kemungkinan terpaksa menyerahkan email kepada pemerintah AS atas perintah pengadilan, dan juga mencatat alamat IP. Layanan email lainnya yang memiliki fasilitas dan tingkat keamanan serupa adalah Kolab Now, yang membanggakan diri sebagai salah satu di antara yang secara eksklusif menyimpan datanya di Swiss.

- Alamat Email Sekali Pakai (DEA): Ini merupakan email yang diciptakan secara khusus untuk tujuan tertentu, dan benar-benar anonim dan segera dihapuskan setelah pemakaian. Solusi ini bisanya dipakai ketika mendaftar di berbagai layanan untuk menghindari spam, juga menjadi sebuah solusi terbaik untuk menjaga anonimitas. Namun demikian, saya tidak menyarankan para jurnalis berkomunikasi dengan narasumber mereka melalui ini, sebab keamanan bukanlah karakteristiknya yang paling kuat. Ada lusinan email sementara, tetapi British Guardian, contohnya, merekomendasikan Guerrilla Mail dan Mailinator. Menggunakan Guerrilla Mail dalam Peramban menjamin kalau mereka bukan cuma mampu menghubungkan IP Anda dengan alamat email. Juga, bila Anda menggunakan perangkat lunak enkripsi email, seperti GnuPG, pada Tor, Anda benar-benar sudah siap dan terjamin. Jadi, mari kita berbincang sedikit tentang enkripsi email.

- Mengenkripsi surat Anda: Wired mendapatkan rekomendasi ini dari Micah Lee, seorang teknologiwan yang berfokus pada privasi serta bekerja pada EFF dan First Look Media (di sini sebuah wawancara yang dilakukan Lee bersama dengan Edward Snowden): Mengenkripsi pesan-pesan dengan surat web bisa jadi sulit. Sering kali mengharuskan pengguna untuk menyalin dan melekatkan pesan ke dalam jendela teks dan lalu memakai PGP untuk mengacak dan menguraikannya (PGP - Pretty Good Privacy – merupakan program enkripsi yang menyediakan kriptografi privasi dan autentisitas untuk komunikasi data). Itulah mengapa Lee menganjurkan pengaturan email yang berbeda, menggunakan induk email dengan fokus privasi seperti Riseup.net, Mozilla email app Thunderbird, pengaya enkripsi Enigmail, dan pengaya lainnya yang dikenal sebagai TorBirdy yang mengirimkan pesan-pesannya melalui Tor. Seperti ditunjukkan Reid dalam wawancaranya dengan Kamphuis pada journalism.co.uk, Greenwald hampir-hampir kehilangan kisah NSA karena pada awalnya dia mengabaikan petunjuk Snowden tentang enkripsi email. Dengan kata lain, bila Anda menginginkan berita yang abadi sepanjang sejarah, sangat masuk akal untuk menjaga keamanan. Kamphuis setuju kalau PGP dapat dipercaya. Sebab dia dan Reid menjelaskan, dengan enkripsi PGP, Anda memiliki kunci publik, seperti nomor telepon umum, dan sebuah kunci pribadi. Kunci publik dapat muncul pada biografi Twitter, kartu nama, situs web dan di mana pun juga hasil karya Anda dipublikasikan, tetapi kunci pribadi haruslah disimpan dengan aman, demikian halnya dengan informasi peka lainnya. Lalu, tatkala sorang narasumber ingin mengirimkan informasi, dia akan menggunakan kunci publik Anda untuk mengenkripsi emailnya, yang hanya bisa dibuka dengan kunci pribadi Anda. Kamphuis menyarankan GNU Privacy Guard, versi sumber terbuka dari PGP, yang satu ini gampang dipersiapkan dan memiliki komunitas dukungan yang aktif. Untuk mengenkripsi berkas-berkas, data dan cakram keras, dia menganjurkan untuk merujuk pada eBook gratis-nya, “Information security for journalists”, diterbitkan bersama Silkie Carlo dan dirilis melalui CIJ, yang dengan lengkap menjabarkan prosesnya. Bila Anda memang memilih untuk mengenkripsi pesan-pesan itu tanpa menghiraukan identitas penyedia surat Anda, memanfaatkan zip dengan kata sandi merupakan gagasan yang bagus, dan 7ZIP menjadi peralatan yang disarankan untuk memenuhi itu.

- Kembali ke dasar: Ya, saya mengerti kalau ini kembali ke keamanan email 101 – tetapi harap mencoba untuk menghindari phishing. Perhatikan bagian “dari” dalam email Anda untuk melihat ada tidaknya salah ejaan; seseorang bisa saja berpura-pura menjadi orang yang Anda kenal. Dan satu pesan terakhir tentang enkripsi email: Salah masalah sesungguhnya untuk dicamkan dalam hati sekalipun sudah mengenkripsinya, tidak semuanya dienkripsi. Alamat email mengirim dan penerima, baris subjek/perihal dan tanggal dan waktu saat email dikirimkan, semuanya terlihat dengan jelas. Lampiran dan pesannya sendiri satu-satunya data yang dienkripsi.

5. Kata penutup

Mungkin ini merupakan sejumput saran paling radikal yang saya temukan, ketika mempersiapkan eBook ini.

Sebagaimana uraian Micah Lee saat diwawancarai mengenai privasi di WIRED: “Jika komputer Anda berhasil diretas, tamat sudah. Menciptakan sebuah sandbox virtual di sekeliling komunikasi online Anda merupakan cara yang bagus untuk menjaga agar sistem Anda selebihnya terproteksi. Tor sangat mengagumkan dan dapat membuat Anda anonim. Tetapi jika ujung tombak Anda membahayakan, anonimitas Anda terancam juga. Jika Anda benar-benar perlu untuk anonim, Anda juga perlu untuk benar-benar aman”.

Dan Jurnalis Tony Loci bahkan berbicara lebih blak-blakan lagi dalam artikel yang diterbitkan dalam sebuah eBook tentang masa depan jurnalisme investigatif lintas batas untuk yayasan Nieman di Harvard: “Sementara jurnalis, ilmuwan komputer dan para penyokong privasi begitu khawatirnya sehingga mereka menyarankan para wartawan ikut pendidikan lagi... dan hanya bersandar pada wawancara langsung dan surat pos”.

Saya berharap bisa membantu orang-orang dalam bidang ini, juga yang lainnya, mengumpulkan informasi yang akan memperjelas apa yang dibutuhkan dan dapat dikerjakan guna memastikan keamanan Anda dan narasumber Anda di zaman yang kacau ini.

6. Daftar sumber eBook ini

- Keamanan untuk jurnalis: Bagaimana menjaga narasumber dan informasi Anda tetap aman

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Mengamankan data, narasumber dan diri Anda

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Pengawasan dan Keamanan: Apakah organisasi wartawan dan berita sudah berusaha cukup untuk memproteksi narasumber?

http://niemanreports.org/articles/surveillance-and-security/ - Membongkar Korupsi Mendunia: Masa Depan Jurnalisme Investigatif Lintas Batas

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Panduan Pamungkas untuk Privasi Online

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Apakah Tembolok DNS?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Bagaimana Menganonimkan Segala yang Anda Kerjakan Secara Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 cara agar tetap anonim dan memproteksi privasi online Anda

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden menjelaskan bagaimana merebut kembali privasi Anda

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Keamanan Informasi untuk jurnalis: tetap aman online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA menargetkan kesadaran akan privasi

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Departemen Kehakiman Obama secara formal menuduh jurnalis dalam kasus pembocoran melakukan tindak kejahatan

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Rahasia WhatsApp Anda sekarang aman. Tetapi pemerintah tetap mengawasi Anda…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Memburu Pembocor Menjadi Peringatan pada Para Pelapor Pelanggaran (Whistleblower)

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 kesalahan enkripsi yang mengarah pada pembobolan data

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Anda bisa membantu orang lain! Klik untuk berbagi di Facebook atau Tweet!

Silakan beri komentar tentang cara meningkatkan artikel ini. Masukan Anda penting!