Protokol VPN: PPTP vs. L2TP vs. OpenVPN vs. SSTP vs. IKEv2

Walaupun nyata-nyata bahwa teknologi enkripsi sebagian besar VPN disertifikasi dan dikembangkan oleh National Institute of Standards and Technology, pengungkapan rahasia terbaru dari Edward Snowden menunjukkan NSA telah melakukan upaya untuk menumbangkan dan memecahkan teknologi ini selama bertahun-tahun, berita yang sungguh mengejutkan. Sudah pasti ini menimbulkan pertanyaan “Apakah teknologi VPN ini benar-benar aman?” Untuk menemukan jawabannya, pada akhirnya kami memutuskan sudah waktunya untuk menuliskan artikel ini.

Kita akan memulainya dengan mendiskusikan perbedaan-perbedaan pokok antara protokol-protokol VPN dan bagaimana pengaruhnya pada para pengguna, sebelum menggali lebih jauh ke dalam konsep utama yang bersangkutan dengan kriptografi, dan melihat bagaimana serangan NSA atas standar enkripsi berdampak pada berjuta-juta pengguna VPN di seluruh dunia.

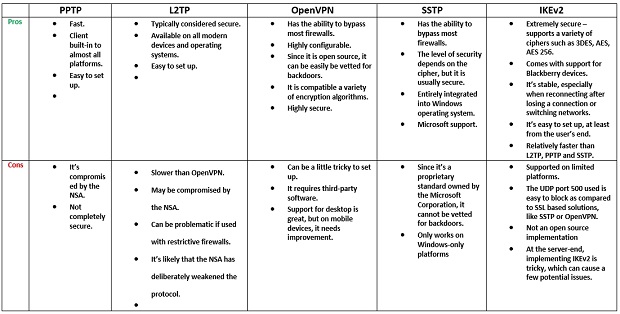

PPTP

Dikembangkan oleh sebuah konsorsium yang didanai oleh Microsoft Corporation, Point-to-Point Tunneling (Kanalisasi Titik-ke Titik) membentuk Jaringan Privat Virtual (VPN) pada jaringan dial-up (saluran telepon), dan sudah menjadi protokol baku untuk VPN sejak pengenalannya kepada publik. Protokol VPN pertama yang didukung oleh Windows, PPTP memberikan keamanan dengan mengandalkan pada aneka ragam metode autentisitas, seperti MS_CHAP v2 yang adalah paling umum dari dibandingkan lainnya.

Tiap-tiap perangkat dan plaform yang bisa VPN pasti secara standar menggunakan PPTP, dan oleh karena penyiapannya yang relatif gampang, protokol ini tetap menjadi pilihan utama baik untuk penyedia VPN dan untuk bisnis. Serta, penerapannya yang hanya memerlukan biaya komputasi yang rendah, menjadikannya salah satu protokol VPN tercepat dari semua yang ada sekarang ini.

Namun demikian, meskipun sekarang ini umumnya menggunakan enkripsi 128-bit, masih ada cukup banyak kerentanan, dengan kemungkinan paling mengkhawatirkan adalah Autentisitas MS-CHAP v2 yang tidak terselubung proteksi. Oleh sebab inilah, PPTP dapat dipecahkan rahasianya dalam 2 hari saja. Dan sekalipun kelemahannya telah ditambal sulam oleh Microsoft, raksasa teknologi ini sendiri menganjurkan sebagai gantinya agar para pengguna VPN sebaiknya memakai SSTP atau L2TP.

Dengan PPTP yang menjadi sangat tidak aman, bukan suatu hal yang mengejutkan kalau membongkar komunikasi enkripsi PPTP hampir pasti sudah jadi standar di NSA. Meskipun demikian, yang lebih mengkhawatirkan lagi adalah nama yang disebutkan belakangan sudah (atau mengambil ancang-ancang) membongkar enkripsi sejumlah besar data-data lama dulunya dienkripsi bahkan pada saat PPTP dianggap protokol yang aman bagi kalangan ahli keamanan.

Keuntungan

- Cepat.

- Klien baku di hampir semua platform.

- Mudah dipersiapkan.

Kerugian

- Membahayakan karena ulah NSA.

- Tidak sepenuhnya aman.

L2TP dan L2TP/IPsec

Protokol Kanal Lapis 2 (Layer 2 Tunnel Protocol), tidak seperti protokol VPN lain, tidak menyediakan privasi atau enkripsi apa pun pada lalu lintas data yang melewatinya. Oleh sebab inilah, protokol jenis ini diterapkan secara khusus bersama satu set protokol yang dikenal sebagai IPsec guna enkripsi data sebelum ditransmisikan, memberi privasi dan keamanan bagi para pengguna. Semua perangkat dan sistem operasi modern yang kompatibel dengan VPN sudah ditanamkan dengan L2TP/IPsec. Proses penyiapannya sama cepat dan mudahnya dengan PPTP, tetapi bisa saja ada masalah, sebab protokol yang memanfaatkan UDP port 500 yang diketahui sebagai sasaran empuk untuk diblokir firewall NAT. Oleh karena itu, pemetaan port/pengarahan port kemungkinan diperlukan bila akan dipakai dengan firewall.

Tidak ada kerentanan yang besar berkaitan dengan enkripsi IPsec, dan bisa jadi masih tetap aman bila diterapkan secara benar. Meskipun begitu, dari pembeberan rahasia oleh Edward Snowden benar-benar mengisyaratkan protokol ini sebagai telah disusupi oleh NSA. John Gilmore, seorang anggota pendiri dan spesialis keamanan di Electric Frontier Foundation, menegaskan bahwa kemungkinan besar protokol itu dengan sengaja telah dilemahkan oleh NSA. Selain itu, karena protokol LT29/IPsec menyelubungi data sebanyak dua kali, jadi efisiesinya tidaklah sama dengan lawannya yaitu solusi yang berbasis SSL, dan karena itu sedikit lebih lambat dibandingkan dengan protokol VPN lainnya.

Keuntungan

- Secara khusus dianggap aman.

- Tersedia di semua perangkat dan sistem operasi modern.

- Mudah dipersiapkan.

Kerugian

- Lebih lambat daripada OpenVPN lain.

- Kemungkinan disusupi oleh NSA.

- Bisa menjadi masalah bila digunakan pada firewall terbatas.

- Kemungkinan besar protokol telah dengan sengaja dilemahkan oleh NSA.

OpenVPN

Sebuah teknologi sumber terbuka yang relatif masih baru, OpenVPN menggunakan protokol SSLv3/TLSv1 dan perpustakaan OpenSSL, bersama dengan sebuah kombinasi teknologi lain, guna menyediakan para pengguna sebuah solusi VPN yang dapat diandalkan dan tangguh. Protokol ini sangat mudah dikonfigurasi dan paling bagus berjalan pada port UDP, tatapi dapat juga diatur untuk berjalan juga pada berbagai port lain, membuatnya luar biasa sulit bagi Google dan layanan sejenis untuk memblokirnya.

Satu keuntungan lain dari protokol ini adalah perpustakaan OpenSSL-nya yang mendukung macam-macam algoritma kriptografi, seperti 3DES, AES, Camellia, Blowfish, CAST-128 dan banyak lagi, meskipun Blowfish atau AES mungkin secara eksklusif digunakan oleh kalangan penyedia VPN. OpenVPN dilengkapi dengan enkripsi bawaan Blowfish 128-bit. Secara umum ini dianggap aman, tetapi diketahui memiliki beberapa kelemahan juga.

Dalam dunia enkripsi, AES merupakan teknologi terbaru dari yang ada dan dipertimbangkan sebagai ‘standar emas’. Hal itu hanya karena teknologi ini belum diketahui ada kelemahannya, jadi sedemikian hebatnya sehingga diadopsi oleh petugas dan pemerintah AS dalam rangka melindungi ‘keamanan’ data. AES dapat menangani file lebih besar secara komparatif lebih baik daripada Blowfish, ini berkat ukuran bloknya yang 128-bit bila dibandingkan dengan ukuran blok 64-bit dari Blowfish. Namun demikian, keduanya adalah sertifikasi sandi rahasia NIST dan sekalipun mereka mungkin sekarang dikenali secara luas sebagai masalah, ada beberapa kesulitan dengan ini yang akan kita lihat berikut ini.

Pertama-tama, seberapa cepat kinerja protokol OpenVPN tergantung dari tingkat enkripsi yang dipakai, tetapi biasanya lebih cepat dari IPsec. Meskipun OpenVPN sekarang ini sebagai standar koneksi VPN untuk sebagian besar layanan VPN, VPN ini masih belum didukung oleh platform mana pun. Namun, didukung kebanyakan perangkat lunak pihak ketiga, yang termasuk di dalamnya Android dan iOS.

Sedangkan bila menyangkut pengaturan, agak sedikit rumit dibandingkan dengan L2TP/IPsec dan PPTP, terutama sekali ketika digunakannya perangkat lunak OpenVPN generik. Bukan hanya Anda harus mengunduh dan memasang kliennya, tetapi file konfigurasi tambahan juga perlu dipersiapkan, ini perlu diperhatikan benar. Beberapa penyedia VPN menghadapi masalah konfigurasi karena pasokan klien VPN yang sudah disesuaikan.

Namun, memandang semua faktor dan mempertimbangkan informasi yang disuguhkan oleh Edward Snowden, tampaknya OpenVPN tidak dilemahkan dan tidak juga disusupi oleh NSA. Protokol VPN ini juga dipertimbangkan kebal terhadap Serangan NSA oleh sebab memanfaatkan pertukaran kunci yang berlangsung sesaat. Tidak diragukan lagi, tak seorang pun yang menyadari kemampuan penuh NSA, namun, baik secara matematis dan bukti menunjukkan dengan tegas bahwa OpenVPN bila digabungkan dengan sandi rahasia yang kuat merupakan satu-satunya protokol VPN yang boleh dipertimbangkan sebagai aman.

Keuntungan

- Memiliki kemampuan untuk menerobos kebanyakan firewall.

- Sangat mudah dikonfigurasi.

- Oleh karena dari sumber terbuka, dapat dengan mudah dipertimbangkan untuk pintu belakang.

- Kompatibel dengan berbagai algoritme enkripsi.

- Sangat aman.

Kerugian

- Bisa agak sedikit rumit untuk dipersiapkan.

- Memerlukan perangkat lunak pihak ketiga.

- Dukungan untuk desktop hebat, tetapi pada perangkat seluler perlu peningkatan.

SSTP

Diperkenalkan oleh Microsoft Corporation dalam Windows Vista Service Package 1 (SP1), kanalisasi soket aman yang sekarang tersedia untuk SEIL, Linux dan RouterOS, namun masih diutamakan untuk platform hanya Windows. Oleh karena protokol ini memakai SSL v3, sehingga memberikan keunggulan yang sama dengan OpenVPN, seperti kemampuan untuk mencegah masalah firewall NAT. SSTP adalah protokol VPN yang stabil dan mudah digunakan, terutama disebabkan integrasinya ke dalam Windows.

Namun demikian, hak kepemilikan bakunya dimiliki oleh Microsoft. Sekalipun raksasa teknologi ini memiliki sejarah pernah bekerja sama dengan NSA, ada juga spekulasi tentang pintu belakang (backdoor) bawaan dalam sistem operasi Windows karenanya protokol ini tidak menyulut banyak keyakinan sebanyak untuk standar lainnya.

Keuntungan

- Memiliki kemampuan untuk menerobos kebanyakan firewall.

- Taraf keamanannya tergantung dari sandi rahasia, tetapi umumnya cukup aman.

- Terintegrasi secara penuh ke dalam sistem operasi Windows.

- Didukung Microsoft.

Kerugian

- Karena hak kepemilikan bakunya dimiliki oleh Microsoft Corporation, tidak dapat dipertimbangkan untuk pintu belakang.

- Hanya berfungsi pada platform murni Windows.

IKEv2

Sebuah protokol kanalisasi berbasis IPsec, Internet Key Exchange Version 2 (IKEv2) dikembangkan bersama oleh Cisco dan Microsoft, dan digodok ke dalam platform Windows versi ke-7 dan berikutnya. Protokol ini sudah kompatibel dan dilengkapi implementasi sumber terbuka mutakhir untuk Linux dan berbagai platform lainnya, dan juga mendukung perangkat Blackberry.

Dikenal sebagai VPN Connect oleh Microsoft Corporation, protokol ini membuka kembali koneksi VPN secara otomatis dengan baik ketika koneksi internet terputus sementara. Para pengguna mobile mendapatkan manfaat paling besar dari IKEv2 sebab Mobilitas dan Multi-homing protokol yang disajikan sebagai standar menjadikannya luar biasa fleksibel untuk berpindah jaringan. Apalagi, protokol ini juga sempurna bagi para pengguna Blackberry, sebab IKEv2 merupakan satu di antara beberapa protokol VPN yang mendukung perangkat Blackberry. Meskipun menurut perbandingan ketersediaan IKEv2 pada platform lebih sedikit dibandingkan dengan IPsec, protokol ini dipertimbangkan sama bagusnya dalam hal stabilitas, keamanan, dan kinerja.

Keuntungan

- Luar biasa aman – mendukung berbagai penyandian seperti 3DES, AES, AES 256.

- Dilengkapi dengan dukungan untuk perangkat Blackberry.

- Stabil, terutama saat menyambungkan kembali setelah hilangnya koneksi atau berganti jaringan.

- Mudah dipersiapkan, paling tidak dari sisi pengguna akhir.

- Relatif lebih cepat daripada L2TP, PPTP dan SSTP.

Kerugian

- Dukungan platform terbatas.

- Port 500 UDP yang dipakai gampang diblokir bila dibandingkan dengan solusi berbasis SSL, seperti SSTP atau OpenVPN.

- Bukan implementasi sumber terbuka.

- Rumit pada penerapan IKEv2 di sisi server, dapat menyebabkan beberapa masalah yang potensial.

Permasalahan

Untuk mengerti enkripsi, Anda harus paham sejumlah konsep penting, yang semuanya akan kita diskusikan di bawah ini.

Panjang Kunci Enkripsi

Cara paling ugal-ugalan untuk menentukan waktu yang diperlukan untuk membongkar sandi rahasia adalah yang dikenal dengan istilah panjang kunci, adalah angka mentah yang tersusun dari satu dan nol yang digunakan dalam sandi rahasia. Dengan jalan yang sama, pencarian kunci yang mendalam (atau serangan tenaga kasar= brute force attack) merupakan bentuk serangan paling kasar pada sandi rahasia, yaitu Anda mencoba semua kemungkinan kombinasi hingga ditemukan yang benar. Dalam hal panjang kunci, tingkat enkripsi yang dipakai para penyedia VPN adalah antara 128-bits dan 256-bits. Tingkatan tertinggi digunakan untuk autentisitas data dan handshake (kesepakatan dalam koneksi), tetapi apakah itu berarti enkripsi 256- bit lebih baik daripada enkripsi 128-bit?

Nah, guna menemukan jawaban yang tepat, mari kita lihat beberapa pertimbangan ke dalam perspektif (unsur) ini:

- Agar bisa yakin memecahkan kunci sandi rahasia 128-bit, diperlukan 3.4x1038 operasi.

- Agar bisa yakin memecahkan kunci sandi rahasia 256-bit, diperlukan 2128 kali lebih banyak daya komputasi bila dibandingkan dengan kunci sandi rahasia 128-bit.

- Brute force satu sandi rahasia 256-bit diperlukan 3.31 x 1065 operasi yang hampir setara dengan total jumlah atom yang ada di alam semesta ini.

- Komputer tercepat di dunia tahun 2011, Fujitsu memiliki kecepatan Rmax hingga 10.51 petaflop. Dengan mempertimbangkan gambaran ini, akan dibutuhkan kira-kira 1 miliar tahun agar kunci rahasia AES 128-bit AES dapat dibongkar dengan paksa.

- Komputer paling dahsyat di dunia tahun 2013, NUDT Tianhe-2, memiliki kecepatan Rmax hingga 33.86 petaflop. Itu hampir 3 kali leboh cepat daripada Fujitsu K, dan akan memerlukan kira-kira sepertiga miliar tahun agar kunci rahasia AES 128-bit AES dapat dibongkar dengan paksa.

Hingga pengungkapan terbaru Edward Snowden, diyakini secara luas bahwa enkripsi 128-bit tidak dapat dibongkar dengan paksa (force), dan akan tetap demikian hingga seratus tahun atau lebih ke depan. Namun, dengan pertimbangan luar biasa banyaknya sumber daya yang dikuasai NSA, hal ini telah mengarahkan beberapa pakar dan administrator sistem di seluruh dunia untuk meningkatkan panjang kunci sandi rahasia mereka. Perlu disinggung juga bahwa Pemerintah AS memanfaatkan enkripsi 256-bit untuk proteksi data sensitif (128-bit digunakan untuk kebutuhan enkripsi rutin). Meskipun demikian, bahkan metode yang digunakan, AES, dapat menyebabkan sedikit masalah.

Sandi Rahasia

Cipher atau sandi rahasia merupakan algoritme matematika yang digunakan selama enkripsi sebab algoritme yang lemah rentan terhadap para peretas, memungkinkan mereka membongkar enkripsi secara mudah. Sejauh ini, Blowfish dan AES adalah sandi rahasia paling umum yang kemungkinan akan ditemui para pengguna pada VPN. Selain dari itu, RSA menggunakan enkripsi dan dekripsi dari kunci sandi rahasia, sedangkan SHA-1 dan SHA-2 dimanfaatkan untuk autentisitas data sebagai fungsi hash.

Namun demikian, sekarang ini AES telah dipertimbangkan secara luas sebagai sandi rahasia paling aman untuk VPN, sedemikian luasnya sehingga adopsi oleh Pemerintah AS pada hakikatnya meningkatkan persepsi akan keandalan dan popularitasnya. Meskipun, ada juga alasan untuk meyakini bahwa kepercayaan ini bisa jadi salah tempat.

NIST

SHA-1, SHA-2, RSA dan AES semuanya disertifikasi dan dikembangkan oleh United States National Institute of Standards and Technology (NIST), merupakan sebuah badan yang berhubungan secara erat dengan NSA untuk mengembangkan sandi rahasianya sendiri. Nah, sekarang kita sudah mengetahui upaya sistematik yang dilakukan oleh NSA untuk menambah atau melemahkan pintu belakang (backdoor) dalam standar enkripsi, hal ini sudah pasti masuk akal untuk membangkitkan pertanyaan menyangkut integritas algoritme NIST.

Sekalipun NIST selalu menyangkal telah melakukan kesalahan (misalnya dengan sengaja melemahkan standar kriptografi) dan pernah mencoba mendongkrak keyakinan publik dengan mengundang orang-orang untuk berpartisipasi dalam enkripsi mendatang mereka yang berkenaan dengan standar, NSA telah dituduh oleh New York Times mengelak akan standar enkripsi yang disetujui NIST, baik dengan mengganggu proses perkembangan publik, atau dengan memasukkan backdoor yang tidak terdeteksi untuk melemahkan algoritmenya.

Pada tanggal 17 September 2013, dukungan atas ketidakpercayaan ini berlanjut lebih jauh lagi ketika para pelanggan diminta secara pribadi untuk berhenti menggunakan algoritme enkripsi tertentu oleh Keamanan RSA, sebab ditemukan cacat yang direkayasa dengan sengaja oleh NSA.

Lagi pula, sebuah standar enkripsi yang direkayasa oleh NIST, Dual EC DRBG, telah diyakini tidak aman selama bertahun-tahun. Begitu parahnya sehingga hal ini pernah dicatat oleh Universitas Teknologi di Belanda tahun 20016. Namun, di samping persoalan tersebut yang dipimpin oleh NIST, dunia industri dengan tidak segan-segan mengikutinya, terutama karena adanya kenyataan bahwa sepakat dengan standar NIST merupakan persyaratan untuk memperoleh kontrak dari Pemerintah AS.

Dengan dasar pertimbangan bahwa standar NIST ada di mana-mana di seluruh dunia, di semua bidang bisnis dan industri yang percaya pada privasi, seperti industri VPN, ini semua mungkin terlihat jadi agak mengerikan. Karena banyak yang menggantungkan diri pada standar ini, para ahli di bidang kriptografi enggan untuk mengurus masalah ini. Satu-satunya perusahaan yang melakukannya, Silent Circle, memutuskan untuk menutup layanan Silent Mail-nya daripada melihatnya disusupi oleh NSA, dan mengumumkan dirinya hengkang dari standar NIST di bulan November 2013.

Berkat pemberitaan masalah, sebuah perusahaan VPN kecil namun inovatif, LiquidVPN, telah memulai testing dan bereksperimen pada sandi rahasia non-NIST. Namun demikian, ini satu-satunya penyedia VPN yang kami tahu bergerak ke arah ini. Oleh karena itu, hingga nanti tiba waktunya, Anda akan diharuskan untuk memanfaatkan sebaik mungkin enkripsi AES 256-bit, yang sekarang ini merupakan standar enkripsi terbaik yang tersedia.

Serangan NSA pada Enkripsi Utama RSA

Salah satu pengungkapan terbaru Edward Snowden mengindikasikan bahwa sebuah program dengan nama sandi ‘Cheesy Name’ atau nama buruk, telah dikembangkan untuk memilah kunci enkripsi yang disebut ‘sertifikat’, yang kemungkinan berisiko untuk dibongkar oleh komputer super di GCHQ. Ini menganjurkan dengan sangat agar sertifikat ini yang umumnya diproteksi oleh enkripsi 1024-bit, ternyata lebih lemah dari anggapan kita, dan dapat dengan mudah di-dekripsi, yang juga lebih cepat daripada perkiraan GHCQ dan NSA. Setelah di-dekripsi, segala pertukaran di waktu lampau dan di masa depan akan dalam bahaya, dengan menggunakan kunci privat permanen untuk dekripsi semua data.

Sebagai akibatnya, beberapa bentuk enkripsi yang bersandar pada kunci dan sertifikat yang berlangsung sebentar haruslah dianggap rusak, termasuk TLS dan SSL. Hal ini akan membawa pengaruh sangat besar pada semua lalu lintas HTTP. Namun, ada kabar baiknya. OpenVPN, yang memakai pertukaran kunci sementara tidak akan terpengaruh oleh ini. Mengapa? Sebab selalu ada kunci baru yang dihasilkan untuk setiap pertukaran, dengan demikian tidak memberi kesempatan pada sertifikat untuk membangun kepercayaan.

Bahkan jika ada seseorang mendapatkan kunci privat sertifikat, menguraikan sandi (dekripsi) komunikasi bisa dipastikan tidak mungkin. Dengan a man in the middle attack (serangan MitM); penyerang secara rahasia menyampaikan dan kemungkinan mengubah komunikasi antara kedua pihak, bisa saja untuk menarget koneksi VPN, tetapi ini perlu target yang terperinci ditambah lagi kunci privatnya perlu disusupi. Semenjak berita kalau GHCQ dan NSA mampu membongkar enkripsi 1028-bit ini menjadi konsumsi publik, banyak juga penyedia VPN terpaksa mendongkrak enkripsi mereka hingga 2048- bit, atau bahkan 4096-bit.

Perfect Forward Secrecy

Kabar bagus lainnya adalah pemecahan masalah ini, bahkan juga untuk koneksi TLS dan SSL tidaklah sesulit itu bila situs web mulai menerapkan sistem perfect forward secrecy, yaitu kunci privat baru dan unik dibuat untuk setiap sesi. Sayangnya, hingga sejauh ini, satu-satunya perusahaan internet utama yang mengimplementasikan sistem perfect forward secrecy adalah Google.

Untuk mengakhiri artikel ini, kami menginginkan agar Anda mengikuti saran bijaksana Edward Snowden, bahwa cara kerja enkripsi dan sistem kripto haruslah diterapkan untuk menambah keamanan. Jadi, hikmah apa yang Anda dapatkan dari artikel ini? Mudah saja! OpenVPN merupakan protokol paling aman dan penyedia VPN sebaiknya terus berupaya memperkuat implementasi mereka. Akan luar biasa sekali bila para penyedia VPN juga mulai hengkang dari standar NIST, namun itu satu perkara yang sudah pasti kita tunggu-tunggu.

- PPTP sangat tidak aman. Telah disusupi oleh NSA, bahkan Microsoft saja sudah meninggalkannya, itulah mengapa ini dihindari secara total. Sekalipun Anda mungkin merasa kompatibilitas lintas platformnya dan kemudahan penyiapannya cukup memikat, ingatlah bahwa para pengguna dapat memperoleh banyak keuntungan yang sama dan lumayan lebih baik tingkat keamanannya dengan menggunakan L2TP/IPsec.

- Kalau menyangkut penggunaan yang tidak kritis, L2TP/IPsec merupakan solusi VPN yang tepat bagi Anda, meskipun telah dilemahkan dan disusupi dengan parah oleh NSA. Namun begitu, bila Anda mencari pengaturan VPN yang cepat yang tidak memerlukan perangkat lunak tambahan, protokol ini masih tetap berguna, terutama untuk perangkat bergerak/mobile yang dukungan untuk VPN selalu tidak konsisten.

- Meskipun kebutuhan untuk mengunduh dan memasang perangkat lunak pihak ketiga di semua platform, OpenVPN tidak disangkal lagi adalah solusi VPN terbaik yang Anda perlukan. Kecepatan, keandalan, dan penyiapannya mungkin agak perlu waktu lebih, keamanan dan privasinya setingkat premium disediakan bagi Anda ketika berselancar di web.

- IKEv2 juga merupakan protokol yang aman dan cepat bila digunakan bersama-sama dengan implementasi sumber terbuka, terutama bagi para pengguna mobile berkat kemampuannya menyambungkan kembali secara otomatis setelah terganggunya koneksi internet. Selain itu, karena ini menjadi salah satu dari sedikit protokol VPN yang mendukung perangkat Blackberry, jelas sudah protokol ini satu-satunya pilihan terbaik yang Anda miliki.

- SSTP menyediakan bagi para pengguna lumayan banyak keunggulan koneksi OpenVPN, namun hanya untuk platform Windows. Oleh karena itu, Anda akan melihatnya sudah terintegrasi ke dalam sistem operasi Windows yang jauh lebih baik dari protokol VPN lain. Namun, ini terbatas dukungannya dari penyedia VPN karena keterbatasan ini dan karena Microsoft memiliki sejarah panjang kerja sama dengan NSA, SSTP adalah satu dari protokol yang tidak kami percayai.

Pendeknya, Anda sebaiknya selalu memakai OpenVPN apabila memungkinkan, meskipun untuk perangkat seluler IKEv2 menjadi pilihan yang bagus. Untuk solusi cepat, L2TP akan terbukti mencukupi, tetapi dengan pertimbangan meningkatnya ketersediaan aplikasi mobile OpenVPN, kami masih lebih suka menggunakan OpenVPN melebihi semua protokol lainnya.

Silakan beri komentar tentang cara meningkatkan artikel ini. Masukan Anda penting!