Bagaimana Menerobos Blokir VPN Netflix di 2025

- Panduan Singkat:Bagaimana Cara Menerobos Blokir VPN Netflix dalam 3 Langkah Mudah

- VPN Terbaik untuk Menerobos Blokir VPN Netflix — Analisis Lengkap (Update di 2025)

- Bagaimana Menerobos Blokir VPN Netflix: Panduan Mutakhir

- Pertanyaan Umum tentang Bagaimana Menerobos Blokir VPN Netflix

- Terobos Blokir VPN Netflix Sekarang

Netflix terus meningkatkan mekanisme pemblokiran VPN miliknya. VPN yang biasanya bisa dipakai dengan baik tidak lagi bisa mengakses judul-judul yang dikunci untuk kawasan tertentu, atau malah diblokir total oleh platform. Ini mempersulit untuk mengakses perpustakaan Netflix Indonesia ketika Anda sedang melancong ke luar negeri. Namun, ada beberapa cara mudah guna membantu Anda menerobos blokir VPN Netflix.

Guna menghindari blokir VPN Netflix cara yang terbaik adalah menggunakan VPN yang tidak memiliki masalah dengan hal itu. Tetapi jika masih saja tidak bisa, ada beberapa solusi yang bisa Anda coba dan akan dikupas di bawah ini.

Secara keseluruhan, ExpressVPN merupakan rekomendasi top saya untuk menembus blokir VPN Netflix. VPN ini memiliki jaringan server sangat besar yang bisa mengakses secara konsisten 20+ perpustakaan Netflix tanpa terdeteksi. Lagipula, kecepatannya super kencang memungkinkan Anda streaming tanpa kelambatan. Anda bisa mencoba ExpressVPN tanpa risiko karena didukung dengan jaminan uang kembali30* hari. Jika Anda tidak puas, gampang untuk mendapatkan pengembalian dana penuh.

Panduan Singkat:Bagaimana Cara Menerobos Blokir VPN Netflix dalam 3 Langkah Mudah

- Dapat VPN yang dapat diandalkan untuk Netflix. Saya rekomendasikan ExpressVPN sebab VPN ini secara konsisten berfungsi pada 20+ perpustakaan Netflix tanpa pernah diblokir. Selain itu, VPN ini menawarkan koneksi secepat kilat untuk kenikmatan streaming yang lancar.

- Hubungkan ke server. Pilih negara yang perpustakaannya ingin Anda akses. Contohnya, jika Anda ingin mengakses Netflix Australia, hubungkan ke server Australia.

- Menerobos blokir VPN Netflix. Buka Netflix dan mulai menonton acara favorit Anda!

VPN Terbaik untuk Menerobos Blokir VPN Netflix — Analisis Lengkap (Update di 2025)

1. ExpressVPN — Server Andal & Super Kencang Menyajikan Streaming Berkualitas Terbaik untuk 20+ Perpustakaan Netflix

Diuji di Juli 2025

- 3.000 server di 105 negara, termasuk di Indonesia, guna memudahkan menembus blokir VPN Netflix

- Kecepatan ultra kencang dan data tidak terbatas untuk streaming berkualitas tinggi tanpa gangguan

- 8 koneksi perangkat secara simultan

- Berfungsi pada: 20+ perpustakaan Netflix, BBC iPlayer, Amazon Prime Video, Disney+, Hulu, DAZN, dan banyak lagi

- Kompatibel dengan: Windows, Android, macOS, iOS, Linux, smart TV, router, dan lain-lain

- Layanan dukungan lewat Chat dan email tersedia dalam Bahasa Indonesia

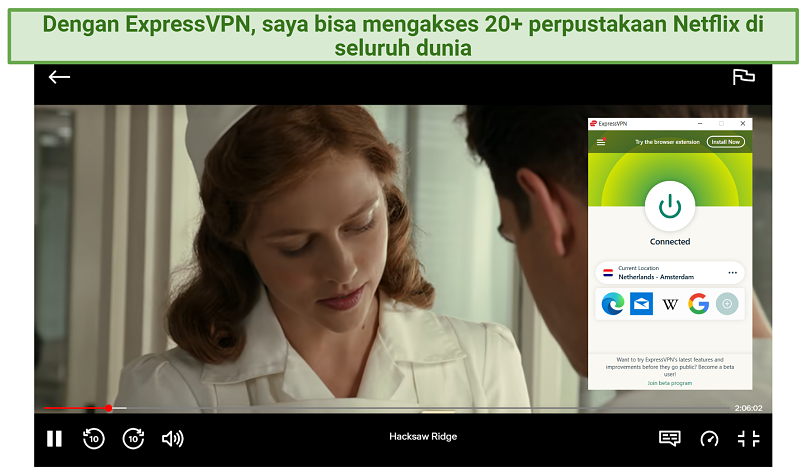

ExpressVPN merupakan VPN paling konsisten berkenaan dengan menerobos blokir geografis tangguh Netflix, karena jaringan servernya yang ekstensif. Selama pengujian saya, VPN ini memberikan saya akses ke setiap perpustakaan Netflix yang saya coba, termasuk di AS, UK, Indonesia, Kanada, Jepang, Brasil, dan Australia. Saya bisa mengakses semua acara yang dikunci menurut kawasan/wilayah tanpa menemui kendala yang menjengkelkan — Netflix tidak pernah mendeteksi kalau saya menggunakan VPN.

ExpressVPN membuat saya bisa menonton Hacksaw Ridge, meskipun tidak tersedia di negara saya

ExpressVPN membuat saya bisa menonton Hacksaw Ridge, meskipun tidak tersedia di negara saya

Kemampuannya membuka blokir yang mengesankan bisa jadi sebagian berkat perawatan server dan update IP secara teratur. Kapan pun Netflix, atau platform streaming lain, mendeteksi IP ExpressVPN IP dan memblokirnya, ExpressVPN sudah menyiapkan jauh lebih banyak IP lain yang siap Anda pakai. Juga, proteksi kebocoran ExpressVPN yang tangguh dan Private DNS berarti kemungkinannya kecil sekali Anda akan menemui blokir akibat IP Anda bocor.

Anda bisa membuka blokir Netflix dengan mudah pada berbagai perangkat seperti FireStick, Apple TV, konsol game, dan smart TV. VPN ini memiliki aplikasi khusus untuk perangkat Fire dan layanan MediaStreamer miliknya memungkinkan Anda mengakses Netflix AS pada perangkat yang biasanya tidak kompatibel dengan VPN. Diperlukan waktu 5 menit bagi saya untuk mengubah pengaturan jaringan di PS5 saya dengan kode MediaStreamer yang diberikan dan Netflix AS langsung dimuat, tanpa kendala.

Lebih jauh lagi, ExpressVPN memiliki kecepatan super kencang agar memungkinkan Anda streaming tanpa gangguan. Protokol Lightway disediakan VPN ini yang jauh lebih cepat daripada OpenVPN dan sama bagusnya dalam membuka blokir platform. Saya menguji servernya di Amsterdam dan Rotterdam (menggunakan Lightway) dan mencatat kecepatan unduh rata-rata 58 Mbps (turun hanya 4% dari kecepatan koneksi dasar saya). Ini membuat saya bisa menonton Hacksaw Ridge dalam kualitas HD tanpa gangguan pada Netflix Belanda.

Kamu bisa mencoba ExpressVPN benar-benar bebas risiko sebab didukung oleh jaminan uang kembali 30 hari. Jika ternyata Anda tidak cocok, gampang untuk mendapatkan pengembalian dana penuh. Untuk melihat sejauh mana kebenaran jaminan ini, saya menghubungi bagian dukungan melalui chat langsung 24/7 dan meminta pengembalian dana. Stafnya menanyakan saya mengapa ingin membatalkan dan setelah saya memberikan alasan, dengan segera menerima permintaan saya. Saya mendapatkan uang saya dalam 2 hari. Catatan Editor: Transparansi adalah salah satu nilai inti kami di vpnMentor, perlu Anda ketahui bahwa kami di bawah kepemilikan grup perusahaan yang sama seperti halnya ExpressVPN. Namun, itu tidak memengaruhi proses ulasan kami.

2. CyberGhost — Server Khusus Streaming untuk Menonton Netflix Tanpa Ruwet

- 11.690 server di 100 negara (dengan lokasi server juga ada di Jakarta) untuk menerobos blokir geografis Netflix

- Kecepatan kencang dan data tak terbatas untuk streaming tanpa tersendat

- 7 koneksi perangkat secara simultan

- Berfungsi pada: 15+ perpustakaan Netflix, BBC iPlayer, Amazon Prime Video, Disney+, Hotstar, dan banyak lagi

- Kompatibel dengan: Windows, Android, macOS, iOS, Linux, router, dan lain-lain

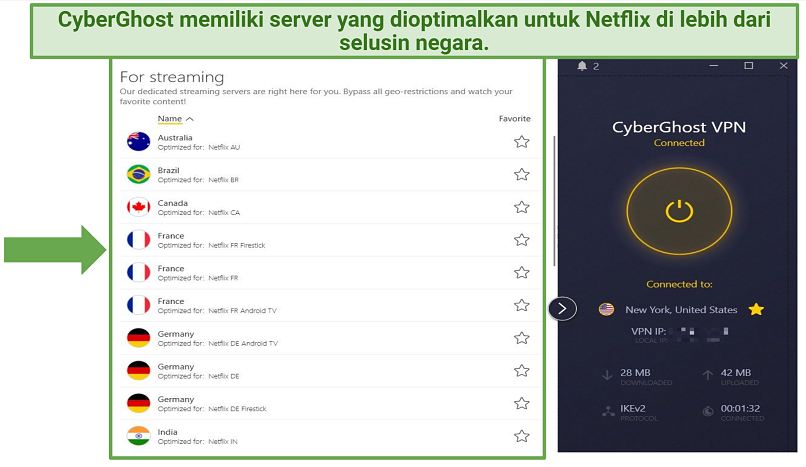

CyberGhost menyediakan server khusus streaming untuk lebih dari satu lusin perpustakaan Netflix. Ini akan sangat memudahkan untuk mengakses perpustakaan favorit Anda tanpa memandang di mana pun Anda berada. Ketika saya menguji server spesial Netflix miliknya di Kanada, Prancis, dan India, saya tidak menemui kesulitan mengakses konten eksklusif untuk masing-masing kawasan tersebut. Selain itu, server-server tersebut juga dapat diandalkan — saya tidak pernah mengalami pemblokiran VPN di semua lokasi.

Server yang dioptimalkan untuk streaming dites secara reguler oleh staf CyberGhost agar memastikan semua berfungsi dengan lancar

Server yang dioptimalkan untuk streaming dites secara reguler oleh staf CyberGhost agar memastikan semua berfungsi dengan lancar

Kecepatannya juga bagus, sehingga Anda bisa streaming judul-judul Netflix dalam kualitas HD yang dikunci untuk kawasan tertentu. Sepanjang pengujian saya pada server terdekatnya, saya mendapatkan kecepatan rata-rata 52 Mbps (turun 14% dari koneksi dasar saya). Ini sudah lebih dari 10 kali lipat yang dibutuhkan untuk streaming HD. Saya tidak mengalami bufer apa pun saat menonton Brooklyn Nine-Nine di Netflix Kanada.

Meskipun demikian, CyberGhost tidak secepat ExpressVPN, terutama untuk koneksi jarak jauh. Ketika menguji servernya di Australia, kecepatan unduh saya turun menjadi 45 Mbps. Penurunan yang besar dalam kecepatan, tetapi Anda tidak akan merasakan perbedaannya dengan koneksi dasar yang kencang.

CyberGhost super mudah digunakan pada Netflix, sungguhpun Anda masih baru pada VPN. Saat meluaskan menunya, Anda akan melihat daftar server yang tersedia. Anda bisa memilih lokasi yang Anda sukai dari daftar atau memilih salah satu profil yang dikhususkan untuk streaming. Saya bisa menghubungkan ke server Netflix Inggris (UK) hanya dengan beberapa klik.

Didukung dengan jaminan uang kembali 45 hari, jadi secara teknis Anda bisa mencoba CyberGhost secara gratis. Jika Anda menyukainya, Anda bisa mendapatkan pengembalian dana penuh. Setelah menggunakannya selama 21 hari, saya meminta pengembalian dana melalui chat langsung 24/7. Personel di chat meminta beberapa tanggapan singkat dan kemudian dengan cepat meluluskan permintaan saya. Saya mendapatkan uang saya kembali dalam 3 hari. Catatan Editor: Transparansi adalah salah satu nilai inti kami di vpnMentor, perlu Anda ketahui bahwa kami di bawah kepemilikan grup perusahaan yang sama seperti halnya CyberGhost VPN. Namun, itu tidak memengaruhi proses ulasan kami.

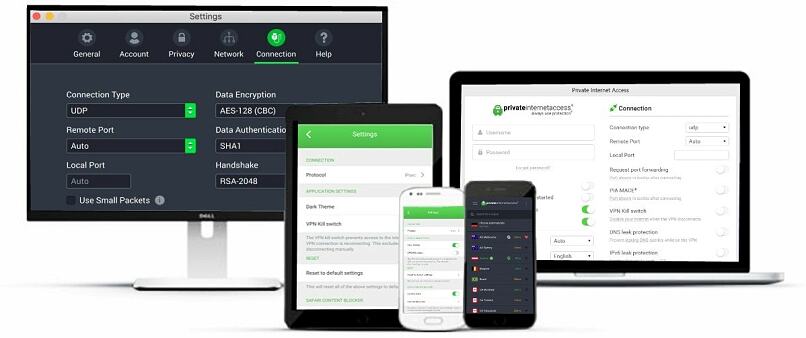

3. Private Internet Access — Ribuan IP Tersedia untuk Bisa Menerobos Blokir VPN Netflix Dengan Andal

- 29.650 server di 91 negara, termasuk di Indonesia, untuk mengakses perpustakaan Netflix

- Kecepatan kencang dan data tak terbatas untuk streaming HD

- Tidak terbatas koneksi perangkat secara simultan

- Berfungsi pada: 7+ perpustakaan Netflix, BBC iPlayer, Disney+, Hotstar, dan banyak lagi

- Kompatibel dengan: Windows, Android, macOS, iOS, Linux, router, dan lain-lain

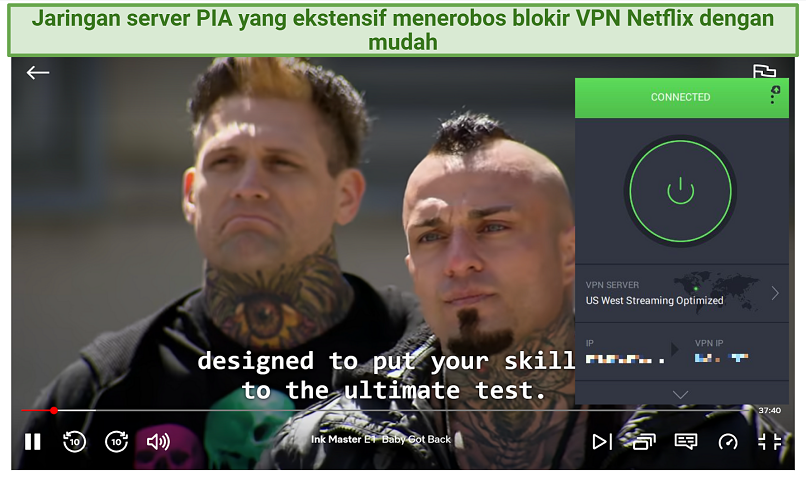

Dari semua VPN yang saya uji, PIA memiliki jaringan server terbesar. Jauh lebih banyak IP tersedia daripada yang bisa ditangani Netflix, sehingga selalu ada banyak server yang bisa berfungsi untuk dipilih. Selama pengujian saya, VPN ini berfungsi dengan mulus pada berbagai perpustakaan Netflix, termasuk untuk Kanada, Jepang, Swedia, dan Amerika. Meskipun tidak dapat membuka blokir perpustakaan sebanyak yang bisa dilakukan ExpressVPN atau CyberGhost, saya tetap mendapat akses andal ke beberapa yang populer.

Selain dari Netflix Amerika, server yang dioptimalkan untuk streaming Amerika milik PIA juga membuka blokir Disney+ dan Hulu

Selain dari Netflix Amerika, server yang dioptimalkan untuk streaming Amerika milik PIA juga membuka blokir Disney+ dan Hulu

Dengan kecepatan tinggi dan data tidak terbatas PIA, Anda akan bisa menonton Netflix selama berjam-jam dengan kualitas top tanpa bufer. Sayang ingin mengetahui seberapa cepat VPN ini, jadi saya terhubung ke server Toronto dan mendapatkan kecepatan 48 Mbps. Ini memungkinkan saya menonton maraton Kim’s Convenience yang dikunci menurut kawasan dalam HD pada Netflix Kanada dengan tanpa tersendat. Selain itu, untuk memuat setiap episode tidak pernah sampai lebih dari 2 detik.

Saya merasa fitur kanalisasi terbaginya sungguh berguna. Fitur ini memungkinkan Anda memilih aplikasi mana menggunakan VPN dan mana yang tidak. Ini membuat saya bisa menonton acara Netflix yang dikunci menurut kawasan, sementara aplikasi lainnya menggunakan internet berkecepatan tinggi.

Sisi kelemahannya, PIA memiliki begitu banyak opsi penyesuaian sehingga bisa sedikit merepotkan. Namun, tersedia juga yang sudah disesuaikan sebelumnya dalam kondisi siap pakai, jadi Anda tidak sampai harus mengubah pengaturan, kecuali Anda menginginkannya.

Anda bisa mendapatkan pengembalian dana penuh jika tidak puas dengan layanan ini. Untuk menguji jaminan ini, saya menghubungi layanan dukungan melalui opsi chat langsung 24/7 dan meminta pengembalian uang saya. Catatan Editor: Transparansi adalah salah satu nilai inti kami di vpnMentor, perlu Anda ketahui bahwa kami di bawah kepemilikan grup perusahaan yang sama seperti halnya Private Internet Access. Namun, itu tidak memengaruhi proses ulasan kami.

Bagaimana Menerobos Blokir VPN Netflix: Panduan Mutakhir

Jika Netflix mendeteksi Anda menggunakan VPN, Anda mungkin akan melihat salah satu bentuk kode kesalahan berikut ini (M7037-1111 atau M7111-5059) dan diblokir sementara dari mengakses layanan ini:

Maaf atas gangguan yang terjadi

Sepertinya kamu menggunakan pembuka blokir atau proxy. Nonaktifkan layanan ini, lalu coba lagi. Untuk bantuan lebih lanjut, kunjungi netflix.com/proxy.

Beranda Netflix

Kode Kesalahan M7111-5059

Atau, mungkin saja Anda tidak melihat pesan kesalahan sama sekali tetapi perpustakaannya dipenuhi dengan Netflix Originals (acara yang tersedia hampir di semua lokasi).

Namun, Anda bisa dengan mudah mengatasi masalah pesan kesalahan ini dengan VPN yang tepat. Jika Anda sudah memilih VPN Netflix andal yang kemudian tiba-tiba berhenti berfungsi pada platform ini, ini kemungkinan masalah kecil yang bisa dengan mudah diatasi. Anda sebaiknya mencoba cara berikut.

1. Beralih ke Server yang Berbeda

Anda kemungkinannya Netflix sudah memasukkan daftar hitam alamat IP server tempat Anda terhubung. Dalam hal ini, Anda bisa mencoba berpindah ke lokasi lain di negara yang sama. Sepanjang server baru ini tidak dimasukkan daftar hitam juga, Anda akan mendapatkan akses kembali ke perpustakaan Netflix negara itu.

ExpressVPN memastikan konsistensi akses ke Netflix sebab VPN ini terus menerus memperbarui alamat IP-nya – jika beberapa terdeteksi dan masuk daftar hitam, masih lebih banyak lagi yang bisa berfungsi. Proteksi kebocoran IP ExpressVPN dan DNS Privat terutama sekali berguna untuk meminimalkan risiko alamat IP mana pun yang diberikan akan dimasukkan daftar hitam.

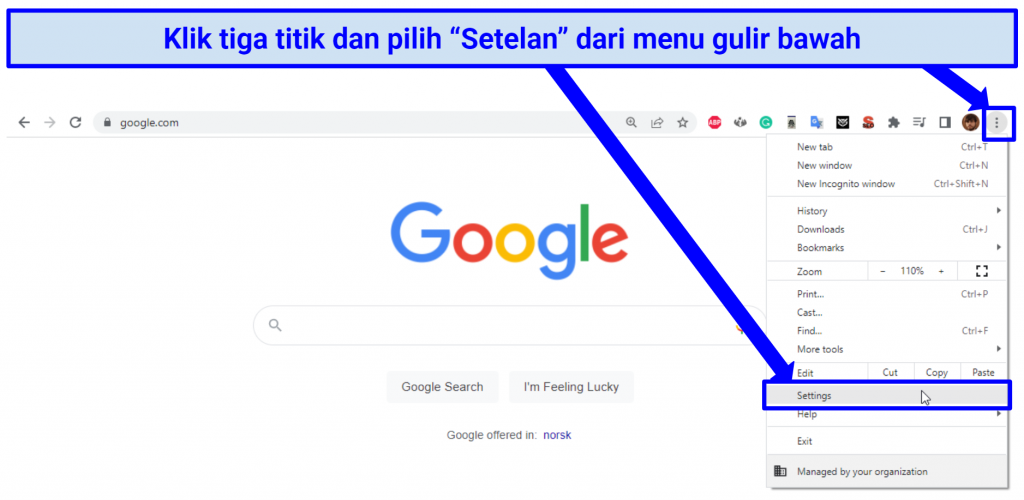

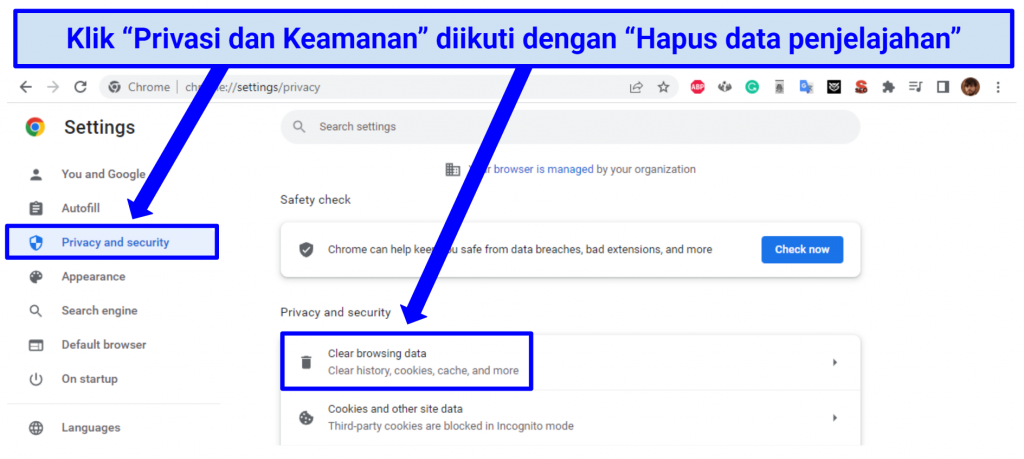

2. Bersihkan Cookie dan Cache Anda

Banyak situs web menggunakan cookie pelacak untuk mengumpulkan data pengguna, seperti kebiasaan jelajah Anda dan bahkan lokasi geografis Anda. Netflix bisa memanfaatkan informasi ini untuk menentukan kalau Anda menggunakan VPN dan memblokir akses Anda.

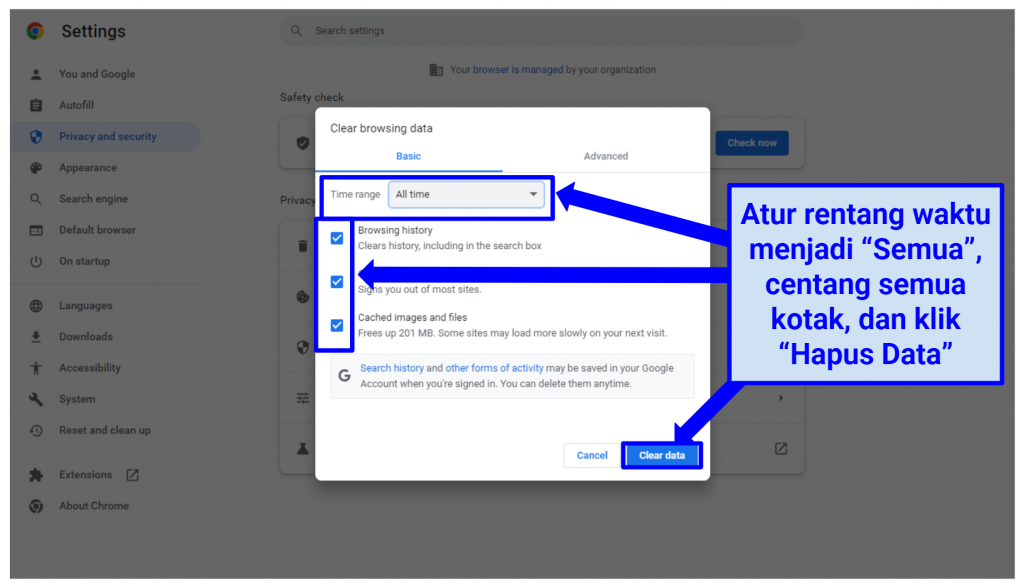

Namun, Anda bisa mencegah itu dengan membersihkan cache dan cookie di peramban Anda. Untuk melakukan itu pada Google Chrome, ikuti langkah ini:

- Buka setelan Privasi dan Keamanan. Klik pada tiga titik di samping profil Anda, pilih Setelan, lalu pilih Privasi dan Keamanan.

- Buka opsi data jelajah. Klik pada Hapus data penjelajahan, kemudian pada jendela pop-up, atur waktunya ke Semua (waktu). Kemudian, tandai Histori penjelajahan, Cookie dan data situs lain, dan Gambar dan file dalam cache.

- Klik Hapus Data. Chrome sekarang tidak memiliki data riwayat penjelajahan Anda yang lalu yang tersimpan.

- Muat Ulang Netflix. Coba memuat lagi Netflix untuk melihat apakah kiat ini berhasil.

Dalam Safari, pilih Preferensi > Privasi > Kelola data situs web dan ketik "Netflix" di bilah pencarian. Klik "Hapus" dan mulai ulang Safari.

3. Nonaktifkan IPv6 pada Perangkat Anda

Tidak semua VPN mampu memproteksi Anda dari kebocoran IPv6 Karena itu, hal ini bisa mengungkapkan lokasi sejati Anda dan Netflix akan tahu Anda menggunakan VPN. Namun, Anda dapat mencegah itu dengan memilih VPN yang menyediakan proteksi kebocoran IPv6. Secara kebetulan, semua VPN pada daftar saya secara otomatis mencegah terjadinya kebocoran IPv6.

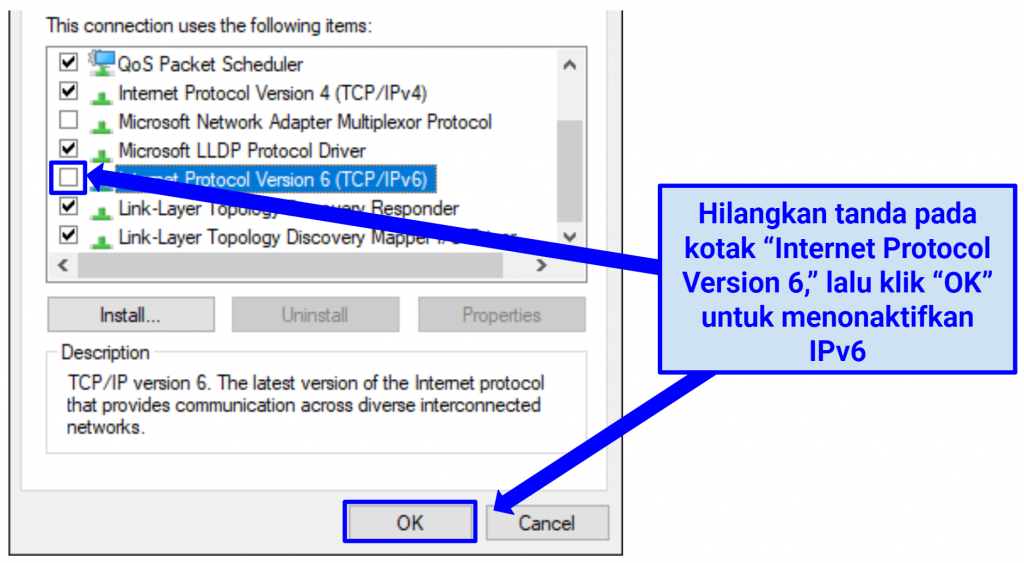

Cara lain, Anda bisa mematikan IPv6 pada perangkat Anda Untuk melakukan itu pada perangkat Windows, ikuti langkah-langkah di bawah:

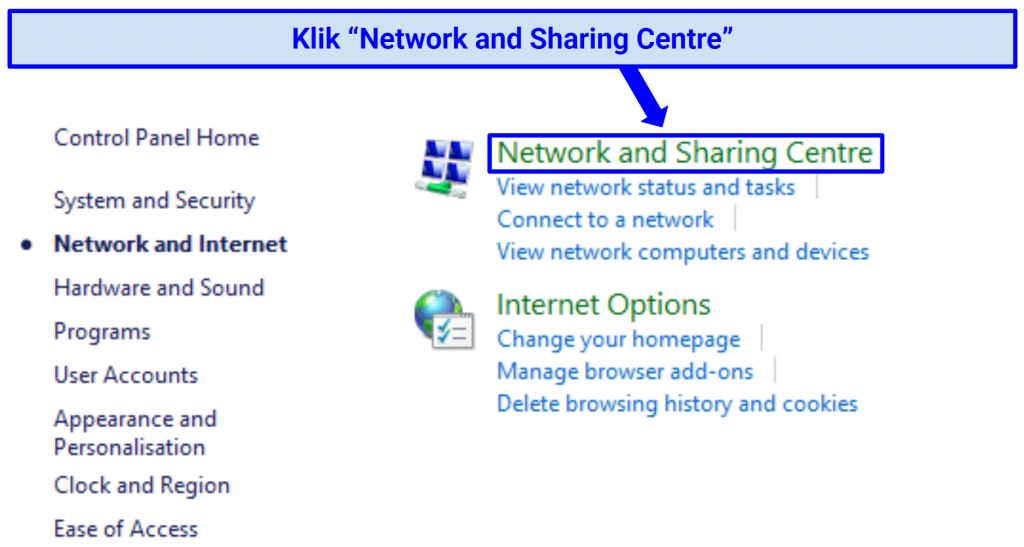

- Buka pengaturan Network and Internet. Buka fungsi pencarian pada perangkat Windows Anda dan ketik "Control Panel”. Buka dan pilih pengaturan Network and Internet Anda.

- Akses Network and Sharing Center. Lalu klik "Network and Sharing Center”.

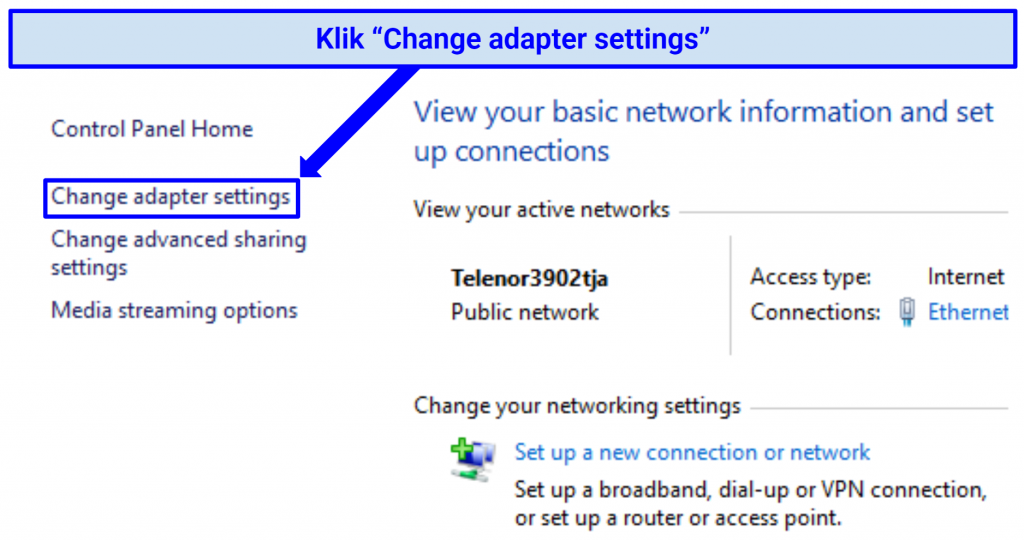

- Pilih Change Adapter Settings. Anda bisa menemukan opsi ini di kolom kiri.

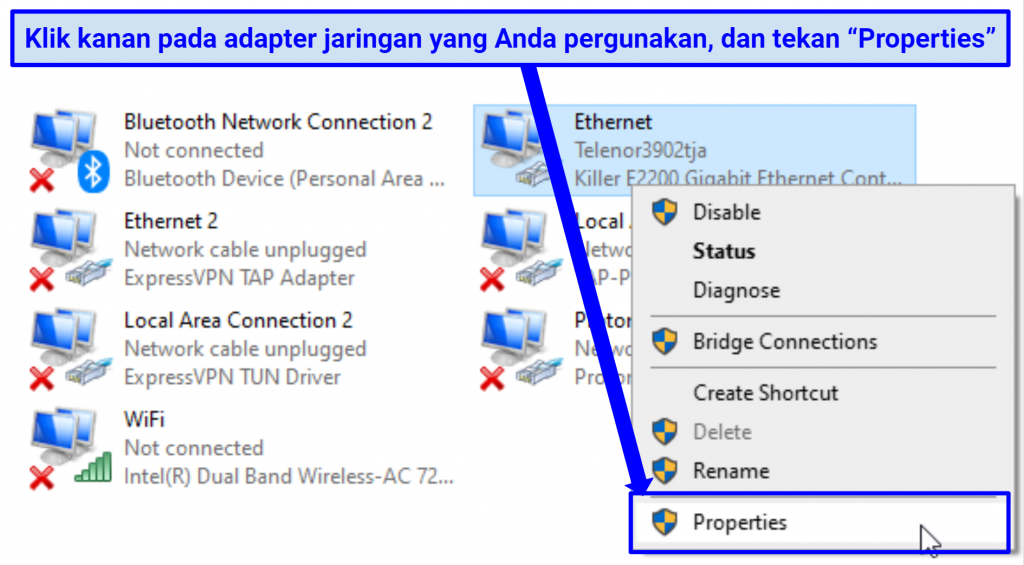

- Buka properti jaringan Anda. Klik kanan pada jaringan yang sedang Anda pergunakan dan klik Properties.

- Nonaktifkan IPv6. Buang centang pada Internet Protocol Version 6 (TCP/IPv6) dan klik OK.

- Muat ulang Netflix. Hubungkan VPN Anda ke lokasi yang Anda inginkan dan muat Netflix di peramban Anda.

Pada Mac, cukup akses System Preference > Network, dan klik "Advanced". Klik tab TCP/IP, kemudian di sisi "IPv6", pilih "Off" pada menu gulir bawah (dropdown). Terapkan perubahan (Apply).

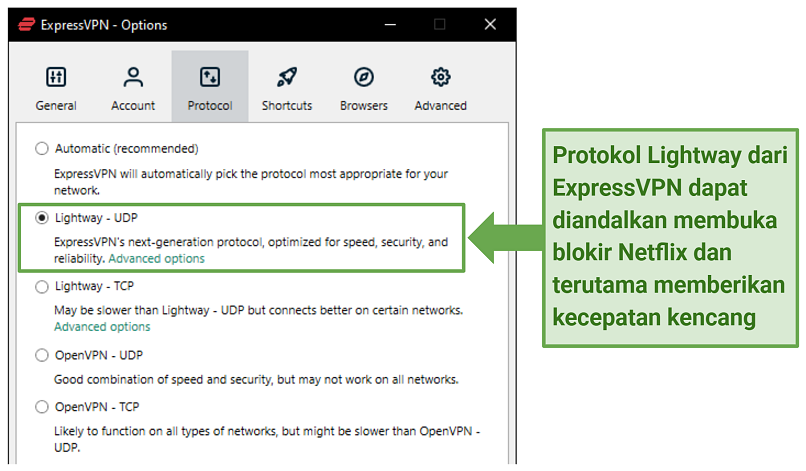

4. Mengubah Protokol VPN

Beberapa protokol VPN lebih baik dalam mengakses konten yang dibatasi secara geografis dibanding yang lain. Saya sendiri lebih menyukai WireGuard, IKEv2, dan Lightway milik ExpressVPN. Saya perhatikan protokol tersebut efektif dalam membuka blokir Netflix, dan semuanya cukup kencang untuk streaming.

Dengan ExpressVPN, Anda dapat mengubah protokol VPN hanya dalam beberapa klik

Dengan ExpressVPN, Anda dapat mengubah protokol VPN hanya dalam beberapa klik

Anda bisa bereksperimen dengan semua protokol yang tersedia hingga Anda menemukan yang bisa berfungsi. Namun, saya tidak menyarankan PPTP, sebab tidak begitu aman dan mungkin mendatangkan risiko pada privasi Anda.

5. Gunakan Layanan Smart DNS

Banyak VPN menawarkan Smart DNS yang menggantikan fungsi alamat DNS dari ISP Anda dengan alamat dari server yang berbeda. Untuk mendapatkan ini, permintaan DNS Anda disalurkan melalui server proxy spesial yang berlokasi di negara lain. Ini akan membuat Netflix mempercayai Anda sebenarnya berada di negara itu, sehingga Anda bisa mengakses acara-acara yang dikunci untuk kawasan tersebut.

Smart DNS biasanya dirancang dengan pertimbangan dasar pada streaming, jadi sengaja dibangun untuk memberikan akses andal ke situs-situs streaming. Selain itu, fitur ini lebih cepat dari koneksi standar VPN sebab tidak disediakan enkripsi.

Semua VPN pada daftar ini menawarkan Smart DNS (ExpressVPN menyebutnya MediaStreamer). Namun, perlu diketahui bahwa layanan ini umumnya terbatas hanya pada beberapa negara – biasanya Amerika Serikat dan Inggris. Untuk pilihan perpustakaan Netflix yang lebih besar, Anda harus menggunakan server VPN reguler.

6. Menonton Netflix di Komputer Anda

Jika Netflix tidak berfungsi pada perangkat ponsel, konsol game, atau smart TV Anda, maka Anda bisa mencoba menontonnya pada komputer Anda. Itu karena aplikasi Netflix dapat memaksa perangkat Anda menggunakan DNS yang disediakan oleh ISP, terutama jika Anda menggunakan Android atau iOS. Jika penyedia VPN Anda mengizinkan konfigurasi DNS ubahan, pastikan kalau Anda menggunakan server DNS VPN.

Di samping itu, perangkat menyimpan jauh lebih banyak informasi lokasi dibandingkan perangkat mobile. Contohnya, jika GPS menunjukkan lokasi fisik Anda di satu tempat dan IP Anda di tempat lain, kemungkinan besar Anda akan terbentur blokir VPN. Anda bisa mencoba mematikan pengaturan GPS dan Lokasi Anda.

Namun, jika tidak ada yang bisa berfungsi, maka menonton Netflix di peramban desktop merupakan masalah yang mudah diselesaikan. Cara lainnya, Anda bisa memasang VPN pada router Anda dan bukan pada perangkat streaming atau ponsel Anda.

7. Tanyakan Dukungan Pelanggan tentang Server yang Benar

VPN yang menyediakan dukungan chat langsung 24/7 adalah yang terbaik, tetapi paling minimal dukungan melalui email tersedia. Personel layanan pelanggan biasanya memiliki daftar server paling mutakhir yang bisa berfungsi per lokasi.

Saya menghubungi chat langsung 24/7 ExpressVPN hanya untuk melihat apakah mereka sungguhan bisa membantu saya. Dalam waktu kurang dari 5 menit personelnya mengirimkan saya daftar lokasi server Amerika yang diketahui bisa berfungsi pada Netflix (saya sudah menguji semua dan seluruhnya bisa berfungsi).

Pertanyaan Umum tentang Bagaimana Menerobos Blokir VPN Netflix

Bagaimana Netflix mendeteksi VPN?

Ada berbagai cara Netflix bisa mendeteksi penggunaan VPN. Beberapa metode paling umum adalah:

- Alamat IP berbagi pakai. Netflix selalu mencermati alamat IP berbagi pakai. Ketika menggunakan VPN, Anda bisa jadi menggunakan alamat IP yang sama seperti ribuan pengguna VPN lainnya. Artinya satu alamat IP mengakses Netflix dari berbagai akun yang memudahkan Netflix untuk melihat bahwa ini adalah IP dari VPN dan memblokirnya. VPN dalam daftar ini secara rutin merotasi alamat IP-nya, jadi tidak begitu mudah diblokir oleh Netflix.

- IP dan DNS tidak selaras. Seperti disebutkan sebelumnya, aplikasi Netflix bisa saja menimpa pengaturan DNS Anda. Jika Netflix mengenali ketidakselarasan antara server DNS dan IP Anda, Anda bisa diblokir menggunakan layanannya.

- Data GPS dan Lokasi. Terutama pada perangkat mobile, jika koordinat GPS Anda berbeda lokasinya dengan alamat IP Anda, mudah saja bagi Netflix melihat Anda sedang menggunakan VPN dan memblokir Anda.

VPN pada daftar ini memberikan perlindungan yang kuat terhadap metode umum deteksi Netflix, sehingga Anda tidak akan menemui kesulitan mengakses perpustakaan favorit Anda.

Mengapa Netflix saya hanya menampilkan Netflix Originals?

Jika Anda melihat Netflix Originals, maka kemungkinan Netflix tahu Anda menggunakan VPN. Namun, Anda dapat mengakses acara yang dikunci menurut kawasan menggunakan VPN yang tidak mudah dideteksi oleh Netflix.

Justru bukan memblokir Anda, Netflix terkadang memilih untuk memperlihatkan Anda konten Original ketika mendeteksi penggunaan VPN. Konten Netflix Original adalah acara yang hak distribusi globalnya dimiliki oleh perusahaan, jadi bisa mereka tampilkan di setiap perpustakaan Netflix.

Mengapa Netflix memblokir VPN?

Netflix memblokir VPN guna mencegah penonton untuk streaming konten yang tidak tersedia di negara mereka. Karena banyak acara dan film, hak distribusinya dimiliki Netflix hanya untuk negara-negara tertentu. Namun, Anda bisa menerobos ini dengan mudah kalau memilih VPN andal yang selalu bisa berfungsi untuk Netflix.

Alasan dari Netflix berusaha sangat keras menentang penggunaan VPN adalah karena tekanan dari pemegang hak cipta. Secara sederhana, pemegang hak cipta tidak menerima pemasukan apa pun ketika konten mereka di-streaming dari lokasi yang tidak mereka miliki lisensinya. Jadi, Netflix memanfaatkan mekanisme blokir geografis dan anti-VPN untuk menegakkan kontrak lisensi.

Apakah legal menggunakan VPN pada Netflix atau akankah saya terkena larangan karena menggunakannya?

Menggunakan VPN adalah legal, tetapi kondisinya agak rumit. Meskipun menggunakan VPN pada Netflix bukan tindakan ilegal, Persyaratan Layanan (ToS) perusahaan menyatakan bahwa pengguna mengakses konten Netflix harus semata-mata dari dalam negara di mana mereka membuka akun. Namun, tidak menyinggung apa pun tentang penggunaan VPN.

Selain itu, kami belum pernah mendengar ada kasus di mana akun pengguna Netflix dilarang (banned) hanya karena menggunakan VPN. Itu karena Netflix tidak melarang akun pengguna. Malahan, platform ini mengejar penyedia VPN dan memblokir alamat IP mereka.

Satu-satunya pengecualian adalah negara-negara yang restriktif (seperti China dan Arab Saudi) di mana penggunaan VPN diatur dengan sangat ketat atau sepenuhnya dilarang. Bisa jadi ilegal menggunakan VPN di negara-negara tersebut. Kami menentang aktivitas ilegal, jadi harap cermati hukum negara Anda berkenaan dengan penggunaan VPN guna mencegah Anda terpaksa berhadapan dengan konsekuensinya.

Bisakah saya menerobos blokir VPN Netflix dengan VPN gratis?

Itu mungkin saja, tetapi saya tidak merekomendasikan menggunakan VPN gratis untuk Netflix. Akan lebih baik menggunakan VPN premium berharga murah yang didukung dengan jaminan uang kembali.

VPN gratis sering kali gagal membuka blokir Netflix. Bahkan beberapa yang kadang bisa sering kali memiliki jaringan server terbatas, sehingga Anda tidak bisa mengakses banyak perpustakaan. Selain itu, VPN gratis memiliki kecepatan lambat dan datanya dibatasi (biasanya hanya 1 atau 2 GB per bulan), jadi mustahil untuk bisa lama streaming Netflix.

Di atas semua itu, VPN gratis banyak yang bisa berbahaya — beberapa memiliki kebijakan privasi yang tidak bisa dipercaya, sedangkan lainnya memiliki keamanan yang lemah sebab mereka tidak memiliki uang untuk bisa sering meningkatkan perangkat lunak mereka. VPN gratis sudah terkenal diiringi dengan malware yang bisa membahayakan perangkat Anda.

Terobos Blokir VPN Netflix Sekarang

Banyak cara untuk menembus blokir VPN Netflix. Untungnya, semuanya mudah untuk dikerjakan — dengan mengikuti panduan saya, Anda semestinya bisa segera kembali menonton acara favorit Anda. Namun, yang pertama dan terutama sekali Anda membutuhkan VPN yang bisa secara konsisten mengakses platform ini.

ExpressVPN menjadi pilihan top saya untuk menerobos blokir VPN Netflix. Tanpa masalah selalu bisa berfungsi pada platform ini, memiliki kecepatan super kencang, dan menawarkan jaringan server di seluruh dunia untuk mengakses lebih dari 20 perpustakaan Netflix. Juga, didukung dengan jaminan uang kembali 30 hari, sehingga Anda bisa mencoba ExpressVPN sepenuhnya bebas risiko. Jika Anda menyukainya, Anda bisa mendapatkan pengembalian dana penuh.

Aktivitas online Anda bisa jadi terlihat pada situs yang Anda kunjungi

Alamat IP Anda:

216.73.216.200

Lokasi Anda:

US, Ohio, Columbus

Penyedia Internet Anda:

Beberapa situs mungkin menggunakan informasi tersebut untuk iklan, analisis, atau melacak preferensi Anda.

Guna melindungi data Anda dari situs web yang Anda kunjungi, salah satu langkah paling efektif adalah dengan menyembunyikan alamat IP Anda yang dapat mengungkapkan lokasi, identitas, dan kebiasaan penjelajahan Anda. Menggunakan jaringan privat virtual (VPN) menyembunyikan IP asli Anda dengan mengarahkan lalu lintas internet Anda melalui server yang aman, sehingga Anda seolah-olah menjelajah dari lokasi yang berbeda. VPN juga mengenkripsi koneksi, menjaga data Anda tetap aman dari pengamatan dan akses yang tidak sah.

Silakan beri komentar tentang cara meningkatkan artikel ini. Masukan Anda penting!