Kebocoran IP – Cara Memeriksa Bila VPN Anda Berfungsi

Anda mungkin menggunakan VPN terbaik yang ada di pasaran mengira alamat IP asli dan aktivitas online Anda tetap tersembunyi, tetapi menggunakan VPN tidak menjamin anonimitas. Sebab sistem dan server terus-menerus berbicara satu sama lain dengan memantul mondar-mandir, ada banyak contoh ketika IP atau DNS Anda mungkin terlihat. Guna memastikan informasi dan identitas Anda tetap tersembunyi dengan aman, Anda perlu untuk memeriksa apakah sistem Anda tidak gampang terkena kebocoran IP atau DNS.

Untuk memahami kebocoran DNS dan IP, pertama Anda perlu memahami bagaimana cara kerjanya internet.

Setiap situs web diberikan kode identitas, yang disebut alamat IP. Tetapi, karena jauh lebih mudah untuk mengetikkan nama ranah daripada sederetan angka, server DNS (Domain Name Service/Layanan Nama Ranah) menerjemahkan nama ranah yang lebih bersahabat dengan pengguna menjadi alamat IP. Ketika peramban web Anda menerima permintaan untuk situs web, peramban menuju ke server DNS yang menerjemahkan nama ranah menjadi alamat IP yang sesuai. Ini yang disebut dengan resolusi nama DNS.

Ada urut-urutan prioritas yang dengan itu sistem operasi memutuskan ke mana akan pergi mencari resolusi, contohnya, server DNS, berkas HOST, Netbios, dll. Topiknya sangat luas dengan sendirinya dan akan ada topik yang berbeda. Namun, apa yang perlu Anda ketahui adalah hal yang sangat penting ke mana perginya sistem operasi Anda mencari resolusi nama ranah. Ketika Anda menggunakan VPN, resolusi DNS akan berlangsung via server diatur oleh penyedia VPN Anda. Sayangnya, tidak selalu demikian permasalahannya. Bila seseorang mampu menentukan alamat IP yang permintaan resolusinya dibuat, keseluruhan maksud menggunakan VPN akan sia-sia. Dengan cara yang sama, bila suatu pihak ketiga dapat menguping pada permintaan DNS Anda (bayangkan seseorang di tengah-tengah serangan), mereka dapat membongkar informasi Anda bahkan jika Anda menggunakan server DNS resmi. Untuk mengatasi itu, Anda sebaiknya memakai DNSCrypt, yang mengenkripsi lalu lintas data Anda dari sistem ke server DNS. Berikut ini beberapa cara untuk mencegah berbagai jenis kebocoran:

1. Kebocoran alamat IP dari peramban

Ini merupakan salah satu dari skenario paling umum yang WebRTC sebagai biang keroknya dalam pembocoran alamat IP Anda. Jadi apa sesungguhnya WebRTC itu? WebRTC adalah sebuah API yang memungkinkan aplikasi web seperti chat dan berbagi berkas P2P untuk berfungsi tanpa menggunakan ekstensi atau pengaya apa pun. Tetapi ada sisi buruknya. Peramban yang mendukung WebRTC – seperti Chrome dan Firefox – memanfaatkan server STUN (Session Traversal Utilities untuk NAT) guna mendapatkan alamat jaringan eksternal. Sebuah situs web yang ingin mengetahui alamat IP asli Anda bisa dengan sangat mudah mempersiapkan kode tersembunyi untuk membuat permintaan UDP ke server STUN ini, yang kemudian akan mengarahkan permintaan ini ke semua antarmuka jaringan yang ada.

Dalam situasi ini, kedua alamat IP asli dan alamat IP VPN Anda akan terungkap, dan ini dapat dikerjakan hanya dengan beberapa baris kode javascript. Untuk memperburuk situasi, karena permintaan ini tidak seperti permintaan HTTP biasa, konsolasi pengembang tidak dapat mendeteksinya dan pengaya peramban tidak dapat dipercaya untuk memblokir kebocoran jenis ini (meskipun mereka mengiklankannya begitu). Cara yang benar untuk memperbaiki kerentanan ini adalah salah satunya dengan:

- Mempersiapkan aturan-aturan dinding api yang tepat sehingga tidak ada permintaan di luar yang bisa dilakukan VPN Anda.

- Mematikan WebRTC dalam peramban yang mendukungnya. Firefox dan Chrome mempunyai cara yang berbeda untuk mematikan ini. Anda dapat merujuk pada banyak tutorial online yang tersedia.

2. Kebocoran alamat IP dari VPN

Sebagian besar penyedia VPN yang baik memiliki server DNS khusus mereka sendiri. Anda sebaiknya jangan pernah mengandalkan pada server DNS yang disediakan oleh ISP Anda sebab informasi Anda bisa berada dalam risiko. Ada kemungkinan untuk menggunakan server DNS publik, seperti yang disediakan oleh Google, tetapi jika Anda membayar VPN semestinya mereka sudah dilengkapi dengan server DNS mereka sendiri.

Jalan lainnya VPN Anda bisa menjadi biang kerok pembocoran adalah kalau VPN tidak mendukung IPv6. Bagi mereka yang masih belum mengetahuinya, IPv4 adalah sebuah protokol yang menggunakan pengalamatan 32 bit, jadi hanya akan ada 2^32 perangkat dengan IP publik unik di dunia. Dengan pertumbuhan internet yang belum pernah terjadi sebelumnya kita hampir kehabisan pengalamatan tersebut, jadi diperkenalkanlah IPv6 ini. IPv6 menggunakan pengalamatan 128 bit jadi jumlah alamat IP yang tersedia sekarang adalah 2^128 yang tentu saja jauh lebih besar.

Sayangnya, dunia masih sangat lambat dalam mengadopsi protokol baru ini. Beberapa situs web besar mendukung kedua protokol ini dan menyajikan kanal yang layak seperti sistem klien. Masalah akan muncul kalau VPN tidak mendukung IPv6 dan bukannya mengatasi permasalahan, VPN dengan membabi buta mengabaikannya. Dalam hal ini, apa yang terjadi adalah bagi situs web yang hanya mendukung IPv4, VPN ini bekerja baik-baik saja dan semua terlihat sempurna. Namun, untuk situs web yang mampu IPv6, VPN Anda gagal melakukan kanalisasi permintaan dan oleh karena itu peramban mengirimkan permintaan polos keluar dari VPN Anda dan membiarkan alamat IP asli Anda dalam keadaan rentan. Langkah-langkah untuk kerentanan sejenis ini:

- Gunakan VPN yang menyediakan server DNS khusus dan proyeksi kebocoran DNS terintegrasi.

- Gunakan VPN yang mendukung IPv6 atau paling tidak salah satu yang memiliki solusi untuk situasi ini (seperti menonaktifkannya dalam sistem operasi Anda).

- Nonaktifkan sendiri IPv6 secara manual dalam OS

3. Kebocoran DNS dari sistem operasi

Sistem operasi Anda dapat juga menjadi biang keladi dalam masalah pembocoran IP dan DNS. Kita akan membahas tentang Sistem Operasi yang paling umum digunakan – Windows. Bagaimanapun senang dan bencinya orang pada produk Microsoft, pada kenyataannya mayoritas orang menggunakan OS Windows. Namun, ada sedikit nuansa yang perlu Anda sadari ketika menggunakan VPN pada Windows.

Secara khusus, resolusi DNS dikerjakan dalam urut-urutan tertentu pada sistem operasi mana pun. Contohnya, ada berkas HOST tempat Anda dapat menentukan pemetaan DNS. Sistem operasi Anda pertama-tama akan mencoba menyelesaikan permintaan menggunakan pemetaan lokal ini. Jika ini tidak tersedia, sistem operasi akan mengarah ke server DNS terkonfigurasi, dan jika permintaan itu juga gagal diselesaikan, permintaan ini kemudian diserahkan ke Netbios. Bahkan bagi server DNS, ada daftar server yang lebih disukai yang dapat Anda konfigurasi. Jadi, jika server DNS dengan prioritas tertinggi mampu menyelesaikan permintaan, Windows tidak memeriksa server lainnya. Namun, dalam hal Windows 10, sistem mengirimkan permintaan ke seluruh adaptor jaringan dan mana pun server DNS merespons pertama kali, akan diterima hasilnya. Ini berarti juga bahwa bila Anda terkoneksi ke VPN, permintaan resolusi DNS mungkin tetap menuju ke server ISP Anda, membiarkan Anda benar-benar rentan.

Hal lain yang perlu dipertimbangkan ketika menggunakan Windows adalah masalah alamat IPv6, yang kita bahas di atas. Para pengguna Windows menggunakan kanalisasi Teredo dalam rangka mendukung alamat IPv6 untuk host yang masih berada pada jaringan IPv4 dan tidak memiliki dukungan IPv6 bawaan. Artinya, Anda kemungkinan membocorkan DNS Anda di luar jaringan VPN Anda. Langkah berikut harus diambil untuk mencegah kebocoran jenis ini:

- Nonaktifkan kanalisasi Teredo

- Matikan optimalisasi Windows 10 dengan menonaktifkan resolusi penamaan smart-multi homed dalam editor kebijakan grup (group policy). Harap dicatat bahwa Windows 10 home basic tidak memiliki opsi untuk mengedit kebijakan grup.

Bagaimana mendeteksi kebocoran

Tadi kita sudah membahas tentang berbagai cara pembocoran DNS dan IP, mari kita membicarakan mengenai peralatan yang dapat mengidentifikasi apakah Anda rentan terhadap salah dari masalah tersebut. Ada banyak situs web yang tersedia secara dapat dengan mengecek apakah Anda membocorkan DNS atau IP Anda. Sebagian besar darinya, langkah-langkah umum berikut bisa diikuti:

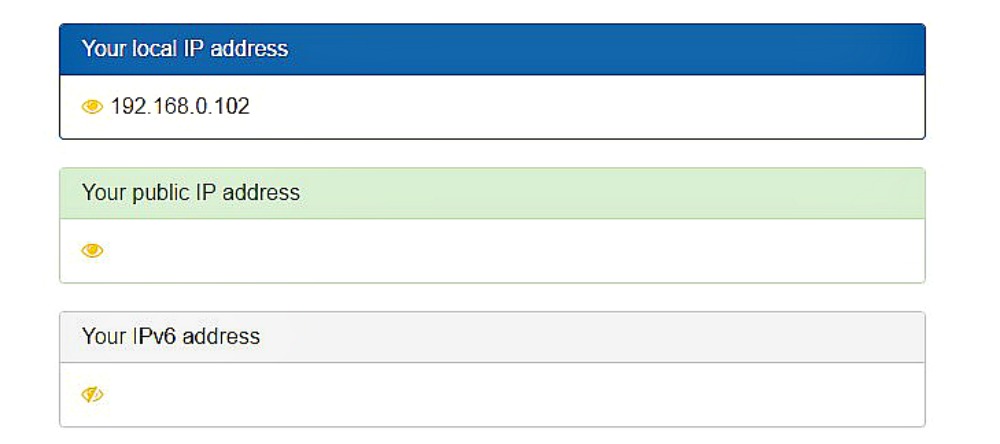

- Putuskan koneksi VPN Anda dan menuju ke situs web testing. Catat IP publik Anda dan alamat server DNS.

- Sambungkan VPN Anda dan kunjungi situs web itu lagi. Sekarang seharusnya tidak menampakkan IP atau server DNS yang sebelumnya Anda catat. Jika memang ya, Anda perlu memperbaikinya menggunakan satu atau lebih pendekatan yang sudah dijelaskan.

Anda dapat memeriksa kebocoran IP Anda dengan Uji Kebocoran IP kami.

Di bawah ini adalah cuplikan dari vpnmentor.com menguji kebocoran WebRTC. Oleh karena tidak ada yang tampak dalam bagian alamat IP, peramban saya tidak rentan terhadap kebocoran WebRTC.

Sekarang Anda sudah tahu bagaimana memproteksi diri Anda dari kebocoran IP dan DNS, Anda dapat menjelajah web secara anonim dan aman.

Guna Mencegah Kebocoran VPN – Pakai VPN yang Sudah Teruji

Kami telah menguji ratusan VPN – dalam hal keamanan serta kecepatan dan tentu saja – kebocoran. Kami dapat menjamin bahwa VPN yang tercantum di sini tidak akan mengalami kebocoran dan menempatkan Anda dalam bahaya (tetapi jika Anda ingin melihat daftar lengkapnya – klik di sini)

Silakan beri komentar tentang cara meningkatkan artikel ini. Masukan Anda penting!